勒索病毒已經上了幾天熱門了,雖說這個病毒很可怕,要的錢也很多,但只要系統及時更新,或者及時封住漏洞還是不會有很大問題的,所以本著娛樂的精神,萬能的網友們p了一堆勒索病毒惡搞圖片,趕緊來看看吧!

勒索病毒已被玩壞

話說從前兩天開始全世界各地不少大學高校的電腦都被一種“勒索比特幣”的病毒給攻擊,從昨天開始,我國各地的不少企業及個人電腦也遭到重創,不過本著娛樂至上的網友們倒也用著別樣的方式對這次“勒索病毒”事件展開了調侃和挪揄。

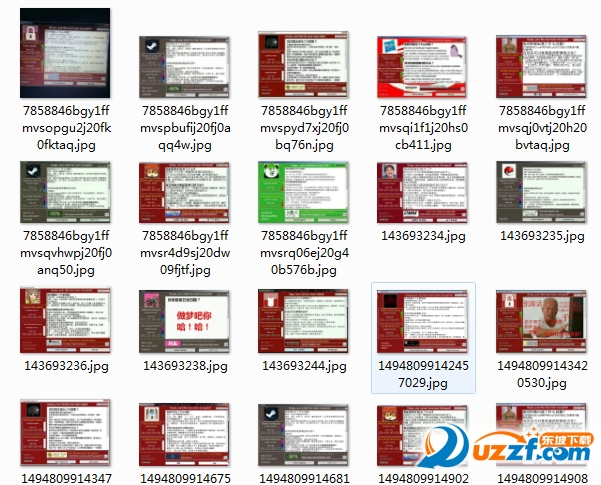

勒索病毒惡搞圖片欣賞

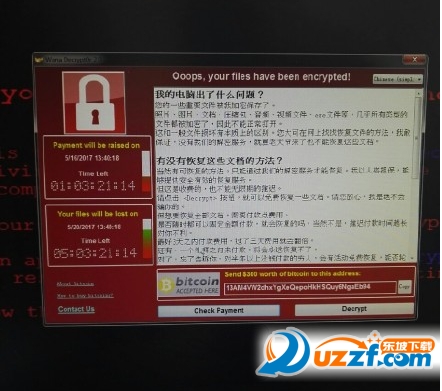

其實原圖是這樣的

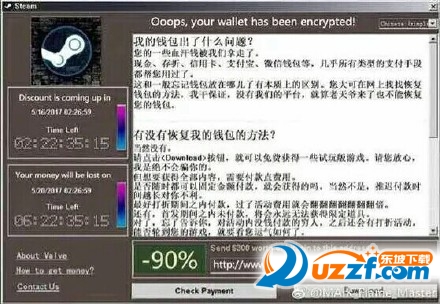

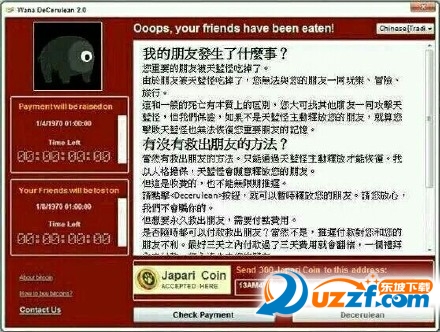

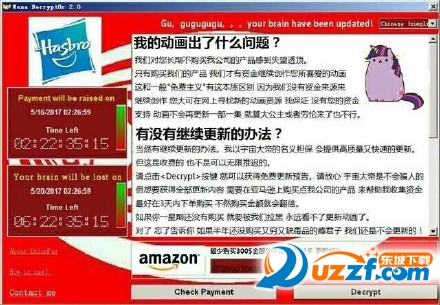

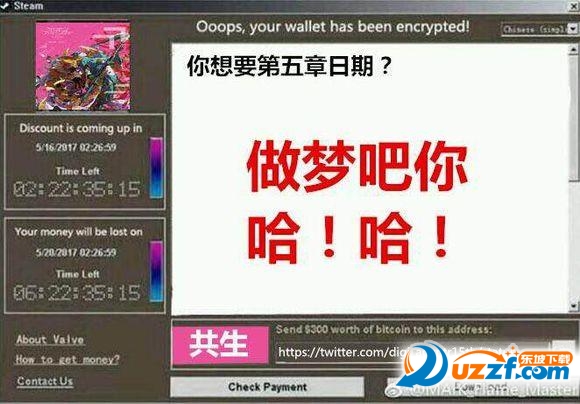

被網友P過后是這樣的!

steam花錢買游戲的地

這是什么,自己看圖

動畫更新

這個陽物是什么物?

啊,綠色的,很流行啊!

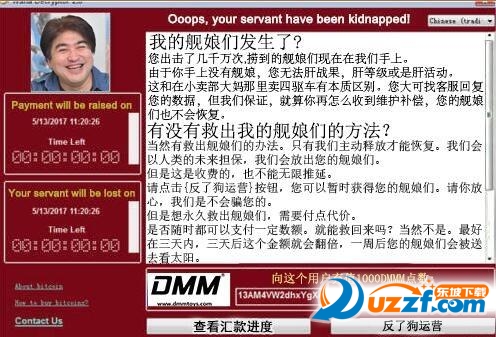

艦娘去哪了?

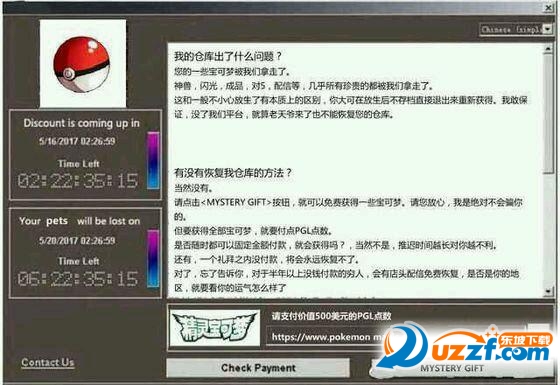

精靈寶可夢

勒索病毒最新介紹

勒索病毒最新“戰況”

自12日WannaCrypt(永恒之藍)勒索蠕蟲突然爆發以來至今,影響已經遍及近百國家,包括英國醫療系統、快遞公司FedEx、俄羅斯電信公司Megafon都成為受害者,中國校園網和多家能源企業、政府機構也中招,被勒索支付高額贖金才能解密恢復文件,對重要數據造成嚴重損失,全球至少有10萬臺機器被感染。

經過72小時全國動員和應急響應,感染和影響得到了基本控制,總體態勢平穩,但這種病毒的傳播情況至今仍然無法徹底遏制。

首先,來回望下這次勒索病毒的起源。

根據多家官方權威介紹,本次勒索病毒發行者是利用了去年被盜的美國國家安全局(NSA)自主設計的Windows系統黑客工具Eternal Blue“永恒之藍”,將2017年2月的一款病毒升級所致。WannaCrypt(永恒之藍)勒索蠕蟲是NSA網絡軍火民用化的全球第一例。

一個月前,第四批NSA相關網絡攻擊工具及文檔被Shadow Brokers組織公布,包含了涉及多個Windows系統服務(SMB、RDP、IIS)的遠程命令執行工具,其中就包括“永恒之藍”攻擊程序。

勒索者使用病毒的方式也很簡單,瞄準機構和個人重要文件,直接“放毒”,加密用戶電腦文件并勒索300美元贖金,3天后不交贖金就漲價到600美元,7天后不交贖金就撕票,被鎖的重要文件將被永久銷毀。

一個很現實的問題:

勒索病毒為何就沒辦法徹底遏制?

一方面因為WannaCrypt利用公開的“永恒之藍”武器制作的蠕蟲型勒索病毒,一臺電腦感染后,會繼續掃描內網和互聯網上其他未免疫的系統,繼續感染這些系統,連鎖反應導致大規模感染爆發。

勒索病毒傳播圖

另一個關鍵因素是勒索病毒使用的是可匿名比特幣支付,壓根追蹤不到病毒來源和背后勒索者。

事實上,根據比特幣交易平臺的公開數據顯示,截至5月15日晨,已經有136人交了贖金,總價值約3.6萬美元。

有人可能要問了,有比特幣的可以快速支付并解鎖,但沒有比特幣的人怎么辦?

別著急,勒索者都已經幫你想好了,這個病毒制造者可謂很貼心,在勒索頁面附有教程,直接可以通過網銀從分銷商那里購買比特幣,并且它支持十幾種語言,根據每個國家的國情不一樣,做非常完整的提示。

很貼心的支持多國語言,以及比特幣購買流程

事實上,勒索者還設置了一個更貼心的服務,那就是對半年沒付款的搞抽獎活動,抽中就可以免費給你解除,但沒有抽中就是運氣不好了。

這儼然就是一種商品的售賣和營銷模式啊,也恰恰驗證了鄭文彬所說的一整套勒索“商業模式”。

當然,這一次也并非勒索病毒首次爆發,2013年勒索病毒就出現了,只不過當時是通過郵件、掛馬傳播,2015年開始進入爆發期,目前已經有超過100種勒索病毒家族存在。有數據顯示,僅其中一個勒索病毒CryptoWall家族的一 個變種就收到23億贖金。

那么,問題來了,多年前已經得知的“商業模式”,為什么如今還會呈現大爆發態勢?

“可以說,目前對勒索病毒還沒有一個特別好的解決的方法,只能說是防御,但中了以后并沒有什么好的方法,這種情況下它還會發展出更多的變種,包括在不同的平臺,移動平臺、IoT,甚至是關鍵基礎信息設施上。” 鄭文彬如是說。

除此之外,如前文所說,勒索病毒溯源一直是比較困難的問題,FBI曾經懸賞300萬美元找勒索病毒的作者,都沒有結果。因為它的整個操作體系非常成熟,完全是用比特幣和匿名網絡,目前全球都沒有發現作者是哪個國家的,它的目的是什么,沒有一個明確的消息。

這次中槍最多的為何是機構?

如果在以前,勒索病毒的人群多集中在個人,但這次不然,傷害最大的卻是大型機構,為什么?

比如,《每日郵報》的報道病毒爆發當天就表示,至少19家位于英格蘭和蘇格蘭的NHS所屬醫療機構遭到網絡攻擊,這些機構包括醫院和全科醫生診所。

病毒制造者為了謀取高額利潤,首選機構無可厚非,畢竟機構更具有支付的財力。

但另一個不可忽視的因素是機構安全市場的投入嚴重不足。

一個數據顯示,中國整個安全市場占整個中國IT市場的投入是 2%,而全球尤其是美國安全市場,占整個美國IT市場的也不過 9%,兩個超級大國的投入已經如此,更不用提其他國家了。

這導致病毒來襲之后,安全系統弱的機構手足無措,漏洞更新也頗為困難,因為這可能牽涉到整個機構系統的大變動,這也是為何企業客戶明顯比互聯網個人用戶反應慢的原因所在。

除此之外,很多機構即便上線了最新的安全產品,但缺乏運營,因為如果沒有人經常檢查有沒有效果、漏洞有沒有被修復,445端口有沒有被非法的開放,安全產品也沒有用。

這也印證了安全行業的一種說法:重視運營,就是安全產品上線的第一天也是失效的第一天。

真對此次勒索病毒,網絡很多人認為應該NSA背鍋,但是你有沒有想過,如果NSA不用這個武器,這些漏洞就不存在嗎?

其實這些漏洞還是會存在,總有人會利用它,只不過這件事情被曝光出來,造成了極大的影響。

事實上,我們也無法否認,只要黑客找到一種攻擊方式,它就可以拿來作為一個勒索的工具和勒索的蠕蟲,下次它可能能攻擊你的手機,攻擊你的IoT連接設備,所以它并不是某一種病毒,早已經變成一種黑產的商業模式。

不過,雖然勒索病毒已造成了世界范圍的影響,并且攻擊了我國的3萬余個機構,廣大網友似乎卻不太擔心:

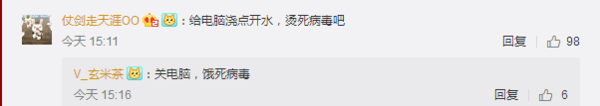

有的網友開了這樣的腦洞...

有的網友把矛頭對準了比特幣:

一部分網友表示:我只擔心我電腦里的資源!

另一部分網友表示:我的電腦里并沒有什么可黑的~

由于這次病毒來襲,學校是中國的重災區,所以,廣大的學生群體紛紛表達了自己的聲音...

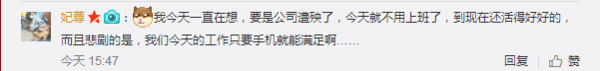

一部分上班族也表達了對病毒的“祈盼”:

你看,連偷懶的話術都給你想好了...

不過,很快老板們就給出了回復:

(以上網友評論來源于微博@華西都市報、@環球時報的網友評論)

雖然我們選取了一些網友略顯搞笑的評論,但我們并不是想調侃這次波及全球的病毒事件,而是想以一種更輕松的方式提醒大家:既要注意網絡安全問題,也不要在危險來臨時過于恐慌、甚至危言聳聽。

本質上,這只是互聯網誕生以來,病毒的又一次“乘人之危”和黑客又一次“秀操作”。我們面對的態度應該是冷靜,鎮定,并及時預防且吸取教訓,過度的恐慌和誤傳并不是明智之舉。

- PC官方版

- 安卓官方手機版

- IOS官方手機版

教材電子版下載器電腦版

教材電子版下載器電腦版

2022年安全生產月宣傳海報高清免費下載

2022年安全生產月宣傳海報高清免費下載

清爽夏日風PPT【76套】模板

清爽夏日風PPT【76套】模板

簡約中國風ppt【56套】模板

簡約中國風ppt【56套】模板

子不語(新齊諧)【袁枚】epub+mobi+azw3+txt

子不語(新齊諧)【袁枚】epub+mobi+azw3+txt

聊齋志異全注全譯epub【蒲松齡】epub+mobi+注釋

聊齋志異全注全譯epub【蒲松齡】epub+mobi+注釋

永劫無間捏臉數據大全圖片大全

永劫無間捏臉數據大全圖片大全

2021第200天你好圖片朋友圈

2021第200天你好圖片朋友圈

考勤表模板excel免費下載

考勤表模板excel免費下載

22高教考研英語大綱詞匯PDF免費版

22高教考研英語大綱詞匯PDF免費版

中國藥典2020版電子版四部完整版免費下載

中國藥典2020版電子版四部完整版免費下載

word2013實戰技巧精粹高清版

word2013實戰技巧精粹高清版

經典少兒歌曲大全mp3蝸牛與小黃鸝

經典少兒歌曲大全mp3蝸牛與小黃鸝

故事的道德前提免費閱讀免費版

故事的道德前提免費閱讀免費版

Spring5核心原理與30個類手寫實戰2021免費版

Spring5核心原理與30個類手寫實戰2021免費版

女孩子說話的錄音10秒微信mp3免費版

女孩子說話的錄音10秒微信mp3免費版

應聘個人簡歷模板空白表格自我介紹

應聘個人簡歷模板空白表格自我介紹

個人簡歷可編輯模板2021免費版

個人簡歷可編輯模板2021免費版

珠心算EXCEL自動出題【直接A4打印】

珠心算EXCEL自動出題【直接A4打印】

800份實用合同范文word格式【可直接打印】

800份實用合同范文word格式【可直接打印】

入黨申請書2020通用模板和范文doc 官方通用版

入黨申請書2020通用模板和范文doc 官方通用版

中國地圖及各省地圖全圖高清打印版免費版

中國地圖及各省地圖全圖高清打印版免費版

豎版小學生自我介紹簡歷word模板合集共5款打包

豎版小學生自我介紹簡歷word模板合集共5款打包

榮格文集第九卷PDF版免費版

榮格文集第九卷PDF版免費版

400多套朋友圈AE視頻模板打包網盤下載

400多套朋友圈AE視頻模板打包網盤下載

方正字體打包下載(方正字體庫免費下載)

方正字體打包下載(方正字體庫免費下載) 2023年日歷打印版a4超清晰電子版

2023年日歷打印版a4超清晰電子版 作文格子紙模板(800字)word免費版【a4作文紙

作文格子紙模板(800字)word免費版【a4作文紙 弟子規全文(帶拼音)doc格式【word打印版】

弟子規全文(帶拼音)doc格式【word打印版】 收款收據格式范本(2份)doc格式免費下載【電

收款收據格式范本(2份)doc格式免費下載【電 鋼筆楷書字帖模板pdf格式免費版【打印版】

鋼筆楷書字帖模板pdf格式免費版【打印版】 會議紀要word模板(空白表)doc格式免費版

會議紀要word模板(空白表)doc格式免費版 wps字體庫打包下載

wps字體庫打包下載 國家標準CAD圖框模板【A0-A4】dwg免費下載

國家標準CAD圖框模板【A0-A4】dwg免費下載