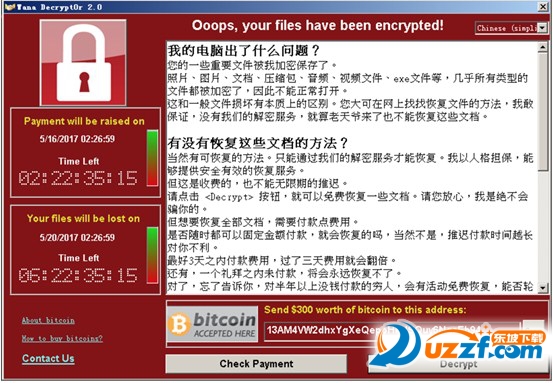

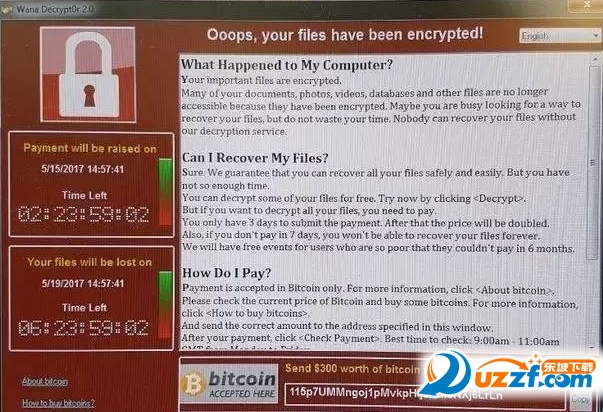

金山毒霸永恒之藍專殺工具,永恒之藍是NSA網絡軍火庫民用化第一例。它會自動掃描445文件共享端口的Windows機器,無需用戶任何操作,就可以將所有磁盤文件加密、鎖死,后綴變為.onion,隨后,黑客可以遠程控制木馬,向用戶勒索“贖金”。

受影響地區和情況

根據360威脅情報中心的統計,在短短一天多的時間,WannaCrypt(永恒之藍)勒索蠕蟲已經攻擊了近百個國家的超過10萬家企業和公共組織,其中包括1600家美國組織,11200家俄羅斯組織。

國內被感染的組織和機構已經覆蓋了幾乎所有地區,影響范圍遍布高校、火車站、自助終端、郵政、加油站、醫院、政府辦事終端等多個領域,被感染的電腦數字還在不斷增長中。

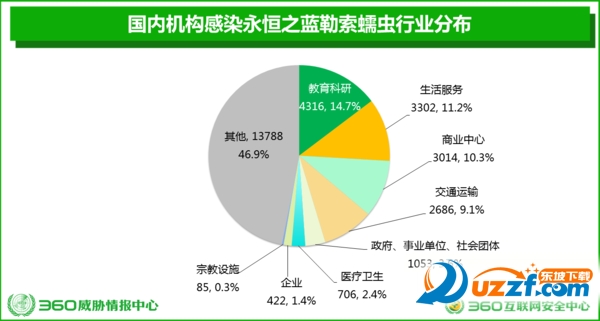

從行業分布來看,教育科研機構成為最大的重災區。共有4316個教育機構IP被發現感染永恒之藍勒索蠕蟲,占比為14.7%;其次是生活服務類機構,3302個,占比11.2%;商業中心(辦公樓、寫字樓、購物中心等)3014個,占比10.3%,交通運輸2686個,占比9.1%。另有1053個政府、事業單位及社會團體,706個醫療衛生機構、422個企業,以及85個宗教設施的IP都被發現感染了永恒之藍勒索蠕蟲。

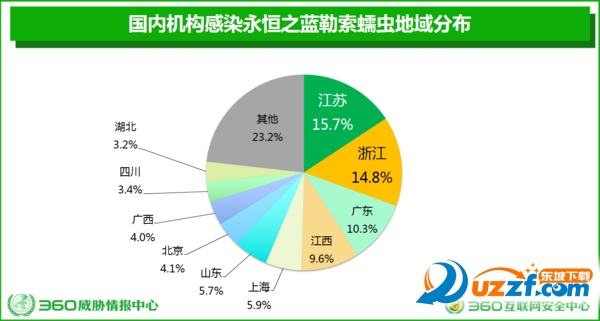

在受影響的地區中,江蘇、浙江、廣東、江西、上海、山東、北京和廣西排名前八位。

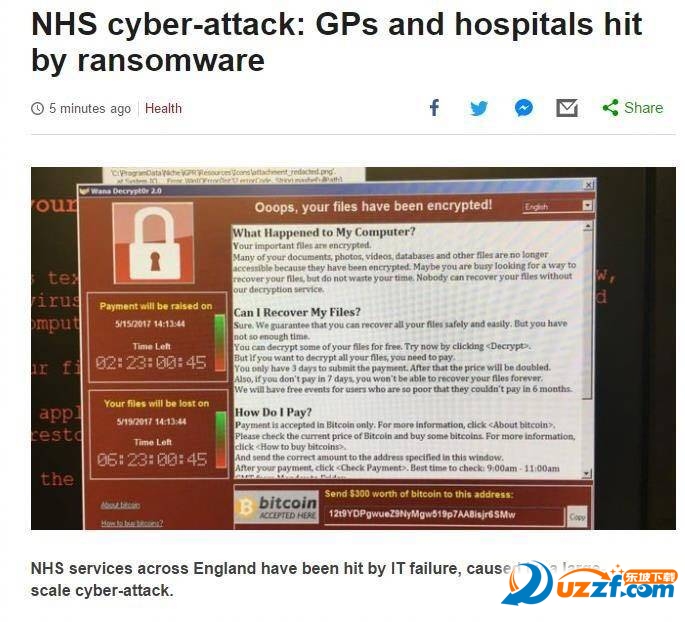

WannaCrypt(永恒之藍)勒索蠕蟲是從5月12日開始突然在全球爆發的勒索蠕蟲攻擊,包括英國醫療系統、快遞公司FedEx、俄羅斯內政部、俄羅斯電信公司Megafon、西班牙電信都被攻陷。WannaCrypt(永恒之藍)勒索蠕蟲利用的是泄露的NSA網絡軍火庫中的永恒之藍攻擊程序,這是NSA網絡軍火民用化的全球第一例。一個月前,第四批NSA相關網絡攻擊工具及文檔被Shadow Brokers組織公布,包含了涉及多個Windows系統服務(SMB、RDP、IIS)的遠程命令執行工具,其中就包括“永恒之藍”攻擊程序。

鑒于WannaCrypt(永恒之藍)勒索蠕蟲影響呈現嚴重態勢,360企業安全專門為國內大型機構發布了永恒之藍勒索蠕蟲緊急處置手冊,幫助國內大型機構防范永恒之藍勒索蠕蟲。

防御措施建議

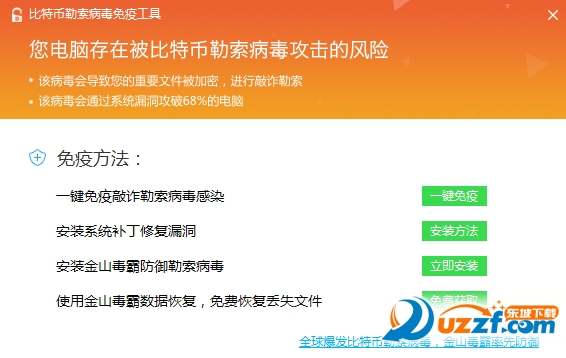

1.安裝殺毒軟件,保持安全防御功能開啟。推薦下載安裝金山毒霸,我們安全團隊已經在第一時間真對該敲詐者蠕蟲病毒加強了查殺防御措施。保持毒霸防御開啟,即可攔截此次的敲詐者蠕蟲攻擊。

【11】毒霸查殺WNCRY敲詐者蠕蟲病毒

【12】毒霸敲詐者病毒防御攔截WNCRY病毒加密用戶文件

2.及時更新升級系統,微軟在3月份已經針對NSA泄漏的漏洞發布了MS17-010升級補丁,包括本次被敲詐者蠕蟲病毒利用的“永恒之藍”漏洞,建議用戶盡快升級安裝。

此次利用漏洞影響以下版本的操作系統:

Windows XP/Windows 2000/Windows 2003 (微軟已經不再提供安全補丁升級服務,建議關閉445端口)

Windows Vista/Windows Server 2008/WindowsServer 2008 R2

Windows 7/Windows 8/Windows 10

Windows Server 2012/Windows Server 2012 R2/Windows Server 2016

補丁下載地址: https://technet.microsoft.com/zh-cn/library/security/MS17-010(建議根據系統版本下載安裝對應的補丁升級包)

【13】 微軟MS17-010補丁列表

3.使用XP和2003版本系統的用戶可以選擇關閉445端口,規避遭遇此次敲詐者蠕蟲病毒的感染攻擊。可以參考以下操作步驟。

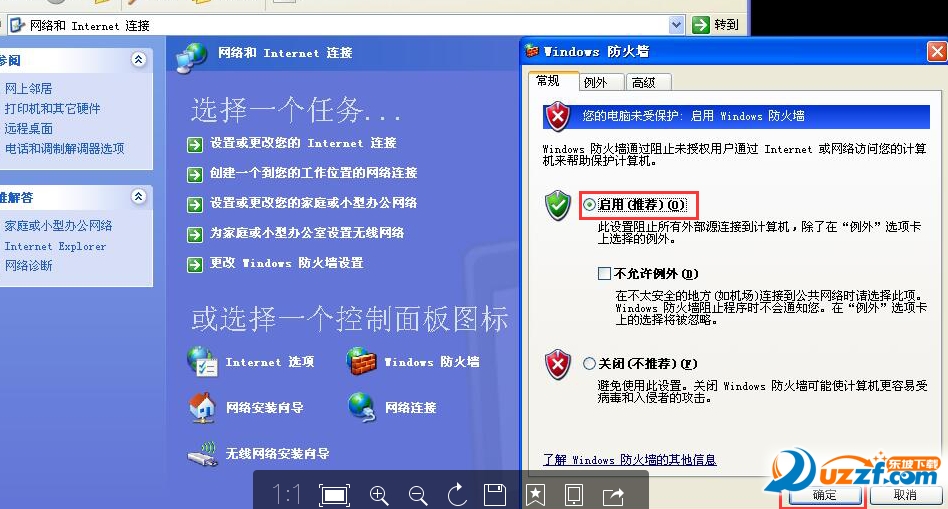

1)開啟系統防火墻保護。控制面板 —> 安全中心 —> Windows防火墻 —> 啟用。

【14】 開啟系統防火墻保護

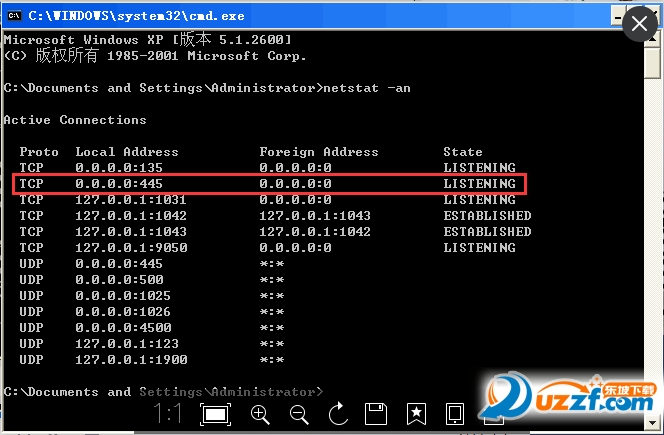

2)關閉系統445端口。

a)WIN+R 輸入cmd,打開命令行操作窗口,輸入命令“netstat -an”,檢測445端口是否開啟。

b)如上圖假如445端口開啟,依次輸入以下命令進行關閉: net stop rdr / net stop srv / net stop netbt

成功后的效果如下:

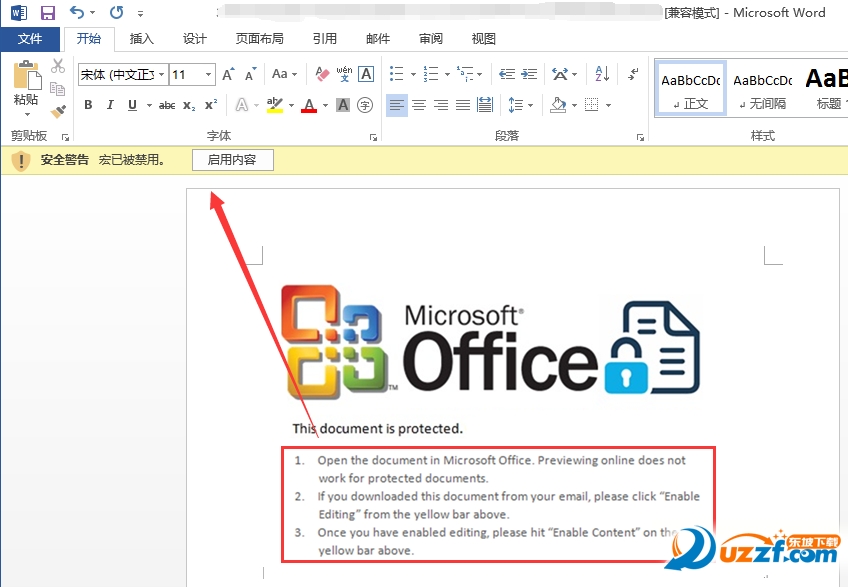

4.謹慎打開不明來源的網址和郵件,打開office文檔的時候禁用宏開啟,網絡掛馬和釣魚郵件一直是國內外勒索病毒傳播的重要渠道。

【16】釣魚郵件文檔中暗藏勒索者病毒,誘導用戶開啟宏運行病毒

5.養成良好的備份習慣,及時使用網盤或移動硬盤備份個人重要文件。本次敲詐者蠕蟲爆發事件中,國內很多高校和企業都遭遇攻擊,很多關鍵重要資料都被病毒加密勒索,希望廣大用戶由此提高重要文件備份的安全意識。

WannaCry2.0補丁殺毒軟件完整版

WannaCry2.0補丁殺毒軟件完整版

阿里云云盾WannaCry勒索加密文件恢復工具1.0 官方免費版

阿里云云盾WannaCry勒索加密文件恢復工具1.0 官方免費版

下載

下載

下載

下載  下載

下載  下載

下載  下載

下載  馬保國殺毒衛士1.0綠色版

馬保國殺毒衛士1.0綠色版

云南農村信用網銀助手2.0.15.709官方版

云南農村信用網銀助手2.0.15.709官方版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

Avast Pro Antivirus18.5.2342 簡體中文高級版

Avast Pro Antivirus18.5.2342 簡體中文高級版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

Xshell后門查殺工具1.0 免費版

Xshell后門查殺工具1.0 免費版

Allcry解密工具1.0.0.1 免費版

Allcry解密工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

ESET工作站防護高級版6.6.2078.5中文正式版

ESET工作站防護高級版6.6.2078.5中文正式版

3DMax病毒查殺腳本1.0 綠色免費版

3DMax病毒查殺腳本1.0 綠色免費版

Max殺毒衛士1.81 官方版

Max殺毒衛士1.81 官方版

3dmax病毒清理大師1.0 官方版

3dmax病毒清理大師1.0 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

360 Skygofree惡意軟件查殺工具最新免費版

360 Skygofree惡意軟件查殺工具最新免費版

360殺毒離線升級包171026安裝版最新版

360殺毒離線升級包171026安裝版最新版

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

BadRabbit勒索病毒查殺工具360最新版

BadRabbit勒索病毒查殺工具360最新版

Bad Rabbit勒索病毒360防護版安全版

Bad Rabbit勒索病毒360防護版安全版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

江民速智版殺毒軟件V19免費版

江民速智版殺毒軟件V19免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

金山毒霸木馬專殺工具11.4.6 最新官方版

金山毒霸木馬專殺工具11.4.6 最新官方版

360安全衛士U盤病毒專殺工具2.1 免費版

360安全衛士U盤病毒專殺工具2.1 免費版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

360殺毒正式版5.0.0.8160 官方版64位

360殺毒正式版5.0.0.8160 官方版64位

U盤殺毒專家(USBKiller)3.22 官方單機版

U盤殺毒專家(USBKiller)3.22 官方單機版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

熊貓燒香病毒專家V1.0 綠色中文版

熊貓燒香病毒專家V1.0 綠色中文版 u盤病毒專殺工具usbcleanerV6.0中文綠色免費

u盤病毒專殺工具usbcleanerV6.0中文綠色免費 srv病毒專殺工具(Symantec Ramnit Removal

srv病毒專殺工具(Symantec Ramnit Removal  Linux版360安全衛士3.0.0.71 官網正式版

Linux版360安全衛士3.0.0.71 官網正式版 360殺毒軟件7.0.0.1030 官方版【32&64】

360殺毒軟件7.0.0.1030 官方版【32&64】 arp病毒檢測工具(ARP Detect)v1.0 綠色版

arp病毒檢測工具(ARP Detect)v1.0 綠色版 360殺毒4.0.0.4033 單文件綠色版

360殺毒4.0.0.4033 單文件綠色版 mydocument病毒查殺軟件1.0 最新版

mydocument病毒查殺軟件1.0 最新版