UIWIX勒索病毒ms17-010補丁+離線版免疫工具,名為Uiwix的另一個勒索軟件變種已開始傳播開來,它鉆了Windows SMBv1和SMBv2中WannaCry所利用的同一個安全漏洞的空子。網絡犯罪分子在迅速整合安全漏洞,尤其是在他們像“永恒之藍”漏洞那樣有望感染大量目標的時候。

UIWIX勒索病毒介紹

WannaCry也許消停了,但勒索軟件這次大爆發還沒有完。

正如我們在昨天的警報中擔心的那樣,名為Uiwix的另一個勒索軟件變種已開始傳播開來,它鉆了Windows SMBv1和SMBv2中WannaCry所利用的同一個安全漏洞的空子。網絡犯罪分子在迅速整合安全漏洞,尤其是在他們像“永恒之藍”漏洞那樣有望感染大量目標的時候。

不出所料,這個變種不包括killswitch域名,而WannaCry含有該域名。

我們猜測,這是隨后會涌現的眾多變種中的第一個,它們旨在鉆這個漏洞的空子,并且感染盡可能多的設備,直到受害者打上必要的補丁。與WannaCry一樣,Uiwix也具有自我復制功能。

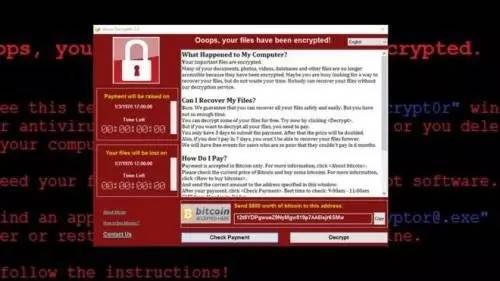

Uiwix的工作原理與其他勒索惡意一模一樣。加密開始后,它將.uiwix擴展名添加到所有被感染文件。另外,它會投放一個名為“_DECODE_FILES.txt”的文本文件,該文件含有要求支付贖金以解密內容的信息。

該文本文件的內容如下

這個勒索軟件大爆發背后的原因

這次勒索軟件攻擊的范圍極其廣泛,原因是它鉆了Windows SMBv1和SMBv2中的各種安全漏洞,大多數用戶對它們并沒有打上補丁,盡管微軟在2017年3月已發布了危急補丁。

SMB(服務器消息塊協議)

這是一種文件共享協議,讓操作系統和應用程序可以讀取數據,并將數據寫入到系統。它還讓系統可以向服務器請求服務。

然而,我們之前從來沒有見過這么嚴重的攻擊。

如果你不能給系統打補丁,就要確保禁用了Windows SMBv1:

這里是微軟的一個實用鏈接:如何啟用和禁用Windows和Windows Server中的SMBv1、SMBv2和SMBv3,

然而,US-CERT勸告用戶和管理員還要確保自己“針對所有邊界設備,在網絡邊界阻止所有版本的SMB,為此封阻TCP端口445。”

這種攻擊會發生的另一個途徑是,一臺易受攻擊的PC連接到公共無線網絡后,直接上網,然后為企業網絡構建。這可能會讓感染范圍進一步擴大開來!

到目前為止,WannaCry背后的網絡犯罪分子已牟利26000美元,但是許多公司和公共組織遭受的損失遠不止贖金本身。這就是為什么預防在將來起到了至關重要的作用。

先發制人的安全措施有多重要怎么強調都不為過,因而防止WannaCry、Uiwix及其他勒索軟件變種在你的計算機上或網絡中自我復制。

確保你的端點打上了補丁,將那些未安裝最新更新版的計算機隔離開來,并限制對SMB的訪問,同時確保你在運行有效的反惡意軟件和反病毒防護工具。

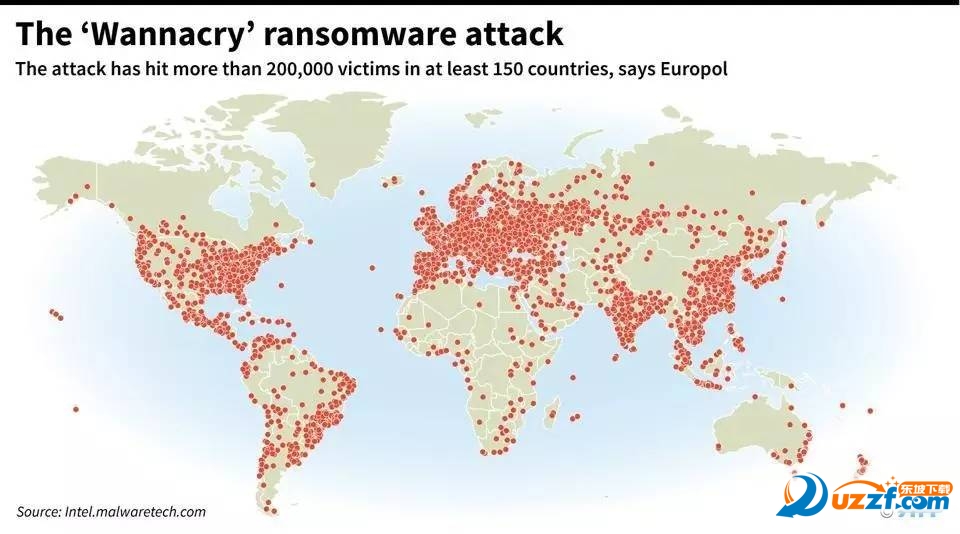

關于WannaCry詳細信息:150個國家遭受攻擊:公安、石油、銀行、學校等中槍!

由于本次Wannacry蠕蟲事件的巨大影響,微軟總部剛才決定發布已停服的XP和部分服務器版特別補丁https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

馬保國殺毒衛士1.0綠色版

馬保國殺毒衛士1.0綠色版

云南農村信用網銀助手2.0.15.709官方版

云南農村信用網銀助手2.0.15.709官方版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

AutoCAD Virus Cleaner(CAD殺毒軟件)1.62 綠色版

Avast Pro Antivirus18.5.2342 簡體中文高級版

Avast Pro Antivirus18.5.2342 簡體中文高級版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

瑞星之劍勒索病毒防御軟件1.0.0.68 綠色版

Xshell后門查殺工具1.0 免費版

Xshell后門查殺工具1.0 免費版

Allcry解密工具1.0.0.1 免費版

Allcry解密工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

Meltdown&Spectre檢測工具1.0.0.1 免費版

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

小紅傘Avira Antivirus Pro 201815.0.36.200 中文授權版(附證書地址)

ESET工作站防護高級版6.6.2078.5中文正式版

ESET工作站防護高級版6.6.2078.5中文正式版

3DMax病毒查殺腳本1.0 綠色免費版

3DMax病毒查殺腳本1.0 綠色免費版

Max殺毒衛士1.81 官方版

Max殺毒衛士1.81 官方版

3dmax病毒清理大師1.0 官方版

3dmax病毒清理大師1.0 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

電腦管家Globelmposter勒索病毒攔截查殺工具12.12 官方版

360 Skygofree惡意軟件查殺工具最新免費版

360 Skygofree惡意軟件查殺工具最新免費版

360殺毒離線升級包171026安裝版最新版

360殺毒離線升級包171026安裝版最新版

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

ESET NOD32防病毒軟件簡體中文版v11.0.144.0正式版【附激活密鑰】

BadRabbit勒索病毒查殺工具360最新版

BadRabbit勒索病毒查殺工具360最新版

Bad Rabbit勒索病毒360防護版安全版

Bad Rabbit勒索病毒360防護版安全版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子Bad Rabbit勒索病毒查殺修復工具正式版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

壞兔子(Bad Rabbit)病毒查殺軟件最新免費版

金山毒霸電腦版15.2023.2.4.061900.1335 官方版

金山毒霸電腦版15.2023.2.4.061900.1335 官方版

瑞星殺毒軟件V17官方版25.0.9.32 免費版

瑞星殺毒軟件V17官方版25.0.9.32 免費版

江民速智版殺毒軟件V19免費版

江民速智版殺毒軟件V19免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

2020卡巴斯基反病毒軟件20.0.14.1085免費版

火絨互聯網安全軟件5.0.25.8 官方版

火絨互聯網安全軟件5.0.25.8 官方版

金山毒霸木馬專殺工具11.4.6 最新官方版

金山毒霸木馬專殺工具11.4.6 最新官方版

360安全衛士U盤病毒專殺工具2.1 免費版

360安全衛士U盤病毒專殺工具2.1 免費版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

德國小紅傘殺毒軟件(Avira AntiVir Personal)2020免費中文版

360殺毒正式版5.0.0.8160 官方版64位

360殺毒正式版5.0.0.8160 官方版64位

U盤殺毒專家(USBKiller)3.22 官方單機版

U盤殺毒專家(USBKiller)3.22 官方單機版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

大蜘蛛殺毒軟件(Dr.Web)12.0 官方最新版

熊貓燒香病毒專家V1.0 綠色中文版

熊貓燒香病毒專家V1.0 綠色中文版 u盤病毒專殺工具usbcleanerV6.0中文綠色免費

u盤病毒專殺工具usbcleanerV6.0中文綠色免費 srv病毒專殺工具(Symantec Ramnit Removal

srv病毒專殺工具(Symantec Ramnit Removal  Linux版360安全衛士3.0.0.71 官網正式版

Linux版360安全衛士3.0.0.71 官網正式版 360殺毒軟件7.0.0.1030 官方版【32&64】

360殺毒軟件7.0.0.1030 官方版【32&64】 arp病毒檢測工具(ARP Detect)v1.0 綠色版

arp病毒檢測工具(ARP Detect)v1.0 綠色版 360殺毒4.0.0.4033 單文件綠色版

360殺毒4.0.0.4033 單文件綠色版 mydocument病毒查殺軟件1.0 最新版

mydocument病毒查殺軟件1.0 最新版