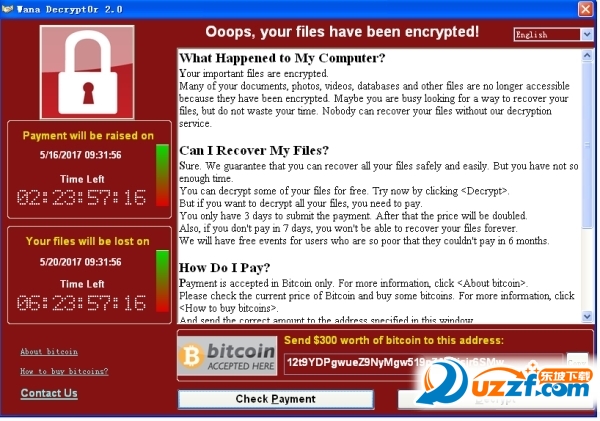

勒索病毒已經肆掠全球,它結合了蠕蟲的方式進行傳播,電腦的一些端口會有很大的風險。135端口就是一些危險的端口,在這里小編為大家帶來了135端口防勒索病毒入侵工具,避免被勒索病毒入侵。需要的朋友快來下載吧!

什么是135端口?

端口說明c-servMSRPCend-pointmapperMicrosoft在這個端口運行DCERPCend-pointmapper為它的DCOM服務。這與UNIX111端口的功能很相似。使用DCOM和/或RPC的服務利用機器上的end-pointmapper注冊它們的位置。遠端客戶連接到機器時,它們查詢end-pointmapper找到服務的位置。同樣Hacker掃描機器的這個端口是為了找到諸如:這個機器上運行ExchangeServer嗎?是什么版本?

勒索病毒對端口的入侵

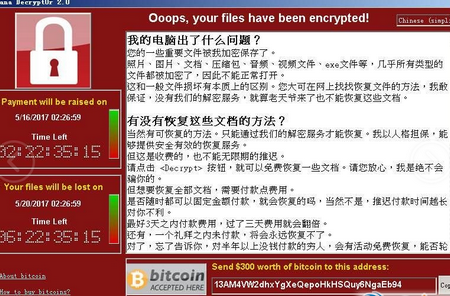

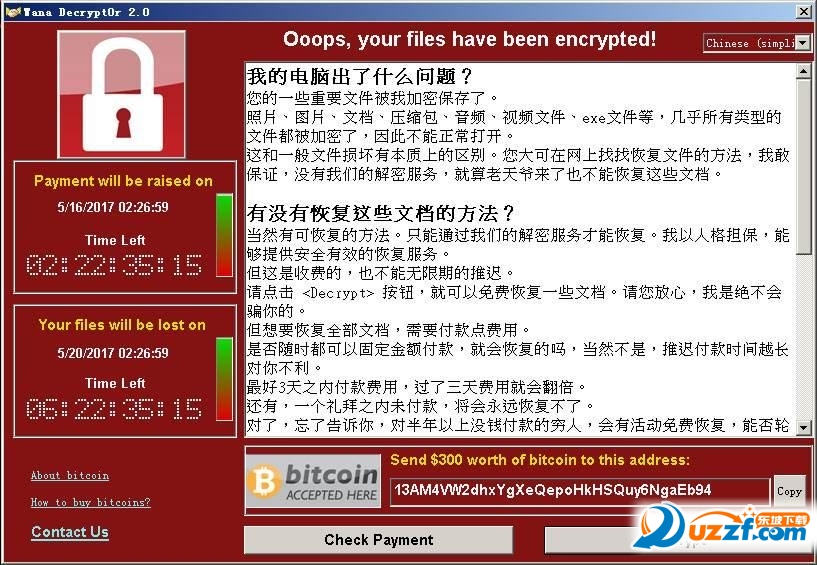

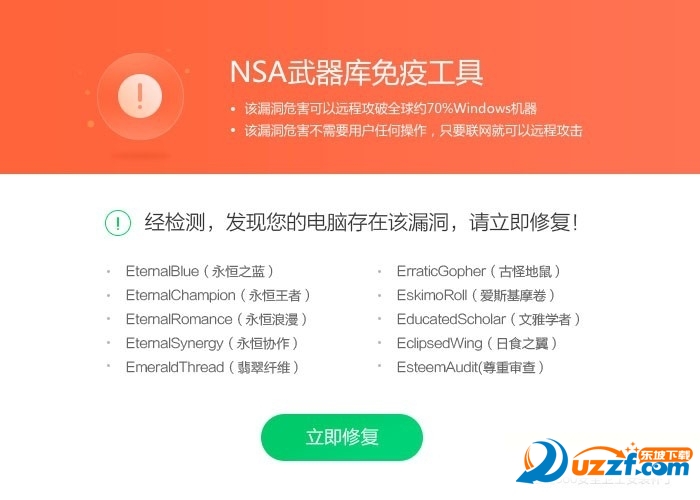

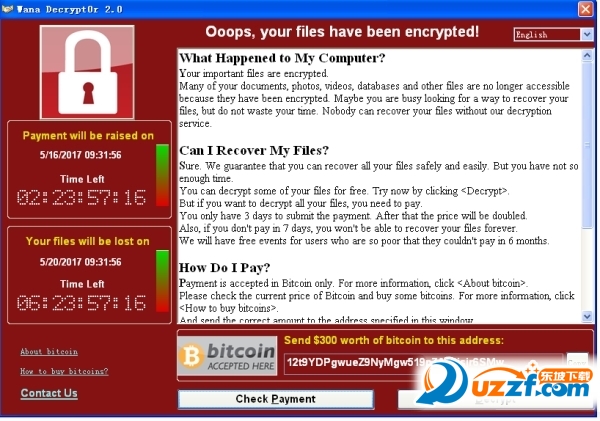

此次勒索事件與以往相比最大的亮點在于,勒索病毒結合了蠕蟲的方式進行傳播,傳播方式采用了前不久NSA被泄漏出來的MS17-010漏洞。在NSA泄漏的文件中,WannaCry傳播方式的漏洞利用代碼被稱為“EternalBlue”。MS17-010漏洞指的是,攻擊者利用該漏洞,向用戶機器的445端口發送精心設計的網絡數據包文,實現遠程代碼執行。如果用戶電腦開啟防火墻,也會阻止電腦接收445端口的數據。但是在中國高校內,同學之間為了打局域網游戲,有時需要關閉防火墻,這也是此次事件在中國高校內大肆傳播的原因。

據悉,教育網并沒有如其他運營商網絡一樣對諸如445等危險端口進行封禁,因此本次病毒在校園網用戶當中得到大規模傳播,并且,部分同學的操作系統并未更新最新安全補丁,也在一定程度上增大了風險。

怎么關閉端口?

第一步,點擊“開始”菜單/設置/控制面板/管理工具,雙擊打開“本地安全策略”,選中“IP安全策略,在本地計算機”,在右邊窗格的空白位置右擊鼠標,彈出快捷菜單,選擇“創建IP安全策略”(如右圖),于是彈出一個向導。在向導中點擊“下一步”按鈕,為新的安全策略命名;再按“下一步”,則顯示“安全通信請求”畫面,在畫面上把“激活默認相應規則”左邊的鉤去掉,點擊“完成”按鈕就創建了一個新的IP安全策略。

第二步,右擊該IP安全策略,在“屬性”對話框中,把“使用添加向導”左邊的鉤去掉,然后單擊“添加”按鈕添加新的規則,隨后彈出“新規則屬性”對話框,在畫面上點擊“添加”按鈕,彈出IP篩選器列表窗口;在列表中,首先把“使用添加向導”左邊的鉤去掉,然后再點擊右邊的“添加”按鈕添加新的篩選器。

第三步,進入“篩選器屬性”對話框,首先看到的是尋址,源地址選“任何IP地址”,目標地址選“我的IP地址”;點擊“協議”選項卡,在“選擇協議類型”的下拉列表中選擇“TCP”,然后在“到此端口”下的文本框中輸入“135”,點擊“確定”按鈕(如左圖),這樣就添加了一個屏蔽TCP135(RPC)端口的篩選器,它可以防止外界通過135端口連上你的電腦。點擊“確定”后回到篩選器列表的對話框,可以看到已經添加了一條策略,重復以上步驟繼續添加TCP137、139、445、593端口和UDP135、139、445端口,為它們建立相應的篩選器。重復以上步驟添加TCP1025、2745、3127、6129、3389端口的屏蔽策略,建立好上述端口的篩選器,最后點擊“確定”按鈕。

第四步,在“新規則屬性”對話框中,選擇“新IP篩選器列表”,然后點擊其左邊的圓圈上加一個點,表示已經激活,最后點擊“篩選器操作”選項卡。在“篩選器操作”選項卡中,把“使用添加向導”左邊的鉤去掉,點擊“添加”按鈕,添加“阻止”操作(右圖):在“新篩選器操作屬性”的“安全措施”選項卡中,選擇“阻止”,然后點擊“確定”按鈕。

第五步、進入“新規則屬性”對話框,點擊“新篩選器操作”,其左邊的圓圈會加了一個點,表示已經激活,點擊“關閉”按鈕,關閉對話框;最后回到“新IP安全策略屬性”對話框,在“新的IP篩選器列表”左邊打鉤,按“確定”按鈕關閉對話框。

在“本地安全策略”窗口,用鼠標右擊新添加的IP安全策略,然后選擇“指派”。于是重新啟動后,電腦中上述網絡端口就被關閉了,病毒和黑客再也不能連上這些端口,從而保護了你的電腦。

勒索病毒新變種UIWIX防護補丁2.0 官方正式版

勒索病毒新變種UIWIX防護補丁2.0 官方正式版

勒索病毒新變種UIWIX專殺工具2.0 官方正式版

勒索病毒新變種UIWIX專殺工具2.0 官方正式版

勒索病毒KB4012598防護補丁官方正式版【支持xp/win7/win10】

勒索病毒KB4012598防護補丁官方正式版【支持xp/win7/win10】

下載

下載  下載

下載  下載

下載  金山毒霸青春版v15.2023.2.6.060600.1517 官方最新版

金山毒霸青春版v15.2023.2.6.060600.1517 官方最新版

微軟電腦管家2.0 公測版

微軟電腦管家2.0 公測版

聯想電腦管家游戲定制版5.0.60.11162 官方最新版

聯想電腦管家游戲定制版5.0.60.11162 官方最新版

火絨劍macOS獨立版v1.0.0.0

火絨劍macOS獨立版v1.0.0.0

eset防病毒軟件(ESET Endpoint Antivirus)9.1.2051.0 企業版

eset防病毒軟件(ESET Endpoint Antivirus)9.1.2051.0 企業版

Windows 11消費者版(含家庭版/專業版/專業工作站/家庭單語言版)22000.51.210617簡體中文版

Windows 11消費者版(含家庭版/專業版/專業工作站/家庭單語言版)22000.51.210617簡體中文版

CaptfEncoder網絡安全工具套件2.0.1 開源版

CaptfEncoder網絡安全工具套件2.0.1 開源版

win10安全中心關閉軟件(Defender Control)1.9 免費版

win10安全中心關閉軟件(Defender Control)1.9 免費版

電腦文件夾隱藏偽裝精靈1.0 中文免費版

電腦文件夾隱藏偽裝精靈1.0 中文免費版

360系統安全防護軟件1.0.0.1 官方版

360系統安全防護軟件1.0.0.1 官方版

智量終端安全軟件1.29 電腦版

智量終端安全軟件1.29 電腦版

系統維護工具箱(170個系統維護工具)1.3.6.1 最新版

系統維護工具箱(170個系統維護工具)1.3.6.1 最新版

若水垃圾清理神器1.1綠色版

若水垃圾清理神器1.1綠色版

電腦優化清理提速每個死角專業版免費版

電腦優化清理提速每個死角專業版免費版

EEA海事大學正版授權x646.6.2052.2 最新版

EEA海事大學正版授權x646.6.2052.2 最新版

Open Hardware Monitor(顯示硬件使用率和溫度)

Open Hardware Monitor(顯示硬件使用率和溫度)

Avast Cleanup Premium18.1.5172 免費版

Avast Cleanup Premium18.1.5172 免費版

系統修復專家1.02 共享版

系統修復專家1.02 共享版

Windows Update Blocker(系統禁用更新工具)1.1 中文版

Windows Update Blocker(系統禁用更新工具)1.1 中文版

入侵檢測系統Snortv2.9.1.1 官方版

入侵檢測系統Snortv2.9.1.1 官方版

ESET Internet Security網絡安全套裝11.1.54.0 最新版【64位】

ESET Internet Security網絡安全套裝11.1.54.0 最新版【64位】

火絨安全軟件電腦版5.0.73.1 官方版

火絨安全軟件電腦版5.0.73.1 官方版

360安全衛士2023電腦版14.0.1.1001 正式版

360安全衛士2023電腦版14.0.1.1001 正式版

騰訊電腦管家2023(QQ電腦管家)15.4.22893.220 官方正式版

騰訊電腦管家2023(QQ電腦管家)15.4.22893.220 官方正式版

聯想電腦管家5.0.60.11162 最新版

聯想電腦管家5.0.60.11162 最新版

2345安全衛士7.3 官方最新版

2345安全衛士7.3 官方最新版

金山衛士4.7.0.4220 官網最新版

金山衛士4.7.0.4220 官網最新版

江民防火墻15.0 官方版

江民防火墻15.0 官方版

2345安全衛士增強版3.9.0.10353 官方最新版

2345安全衛士增強版3.9.0.10353 官方最新版

盤云系統管家1.0.7 官方最新版

盤云系統管家1.0.7 官方最新版

管家急救盤1.0.1 pe版

管家急救盤1.0.1 pe版

暴風一鍵永久激活windows和office軟件免費版

暴風一鍵永久激活windows和office軟件免費版 電腦鎖機生成器(易語言制作)5.2最新免費版【

電腦鎖機生成器(易語言制作)5.2最新免費版【 硬盤邏輯鎖生成器(密碼鎖定程序)v1.0 穩定

硬盤邏輯鎖生成器(密碼鎖定程序)v1.0 穩定 Windows 7 SP1 專業版/企業版/旗艦版系統純

Windows 7 SP1 專業版/企業版/旗艦版系統純