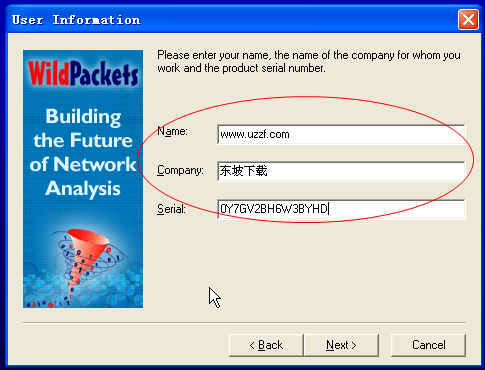

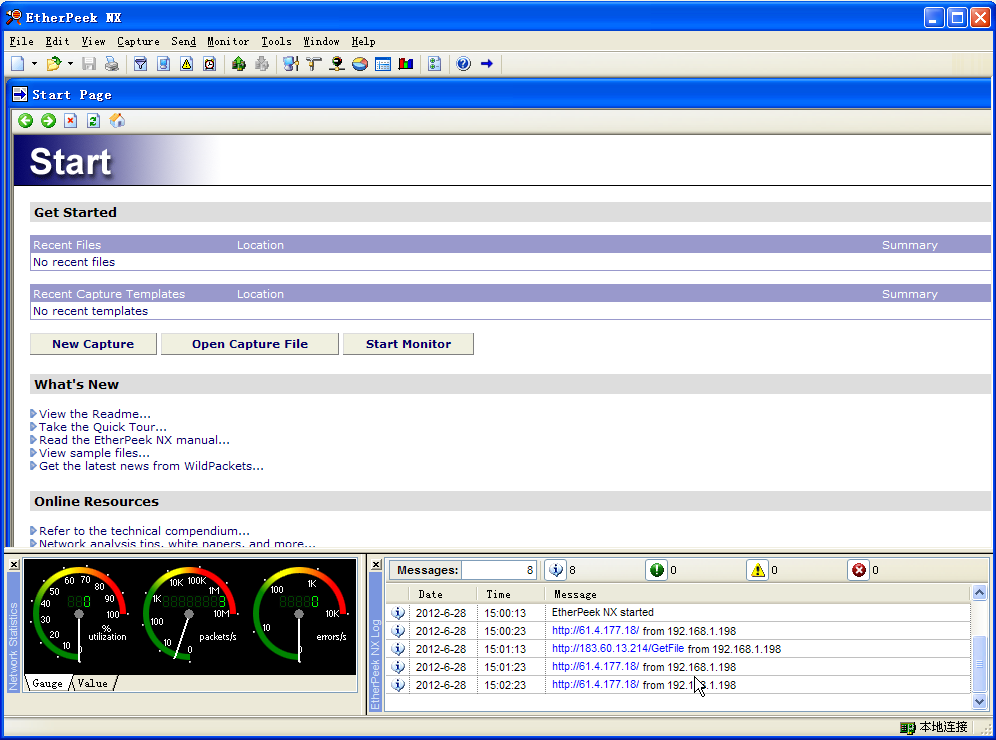

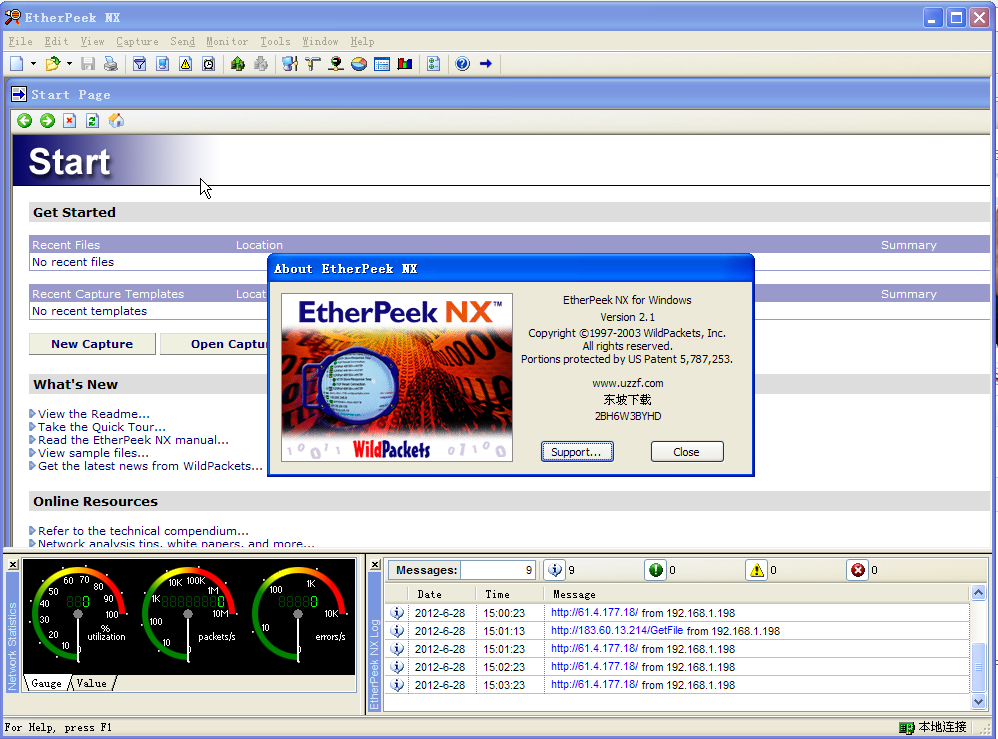

網絡監聽是利用計算機的網絡接口截獲目的地為其他計算機的數據報文的一種工具。EtherPeek NX是比較常用也是功能比較強的一種。

EtherPeek NX軟件評估及分析整個OSI七層的架構。

解析每個封包及即時的監視網路的各種狀態,包含各個網絡結點及網絡架構的問題。

問題的自動識別能對其發生的問題提供說明及解決方案,并可以追蹤36種以上的網絡狀況,及提供Latency及Throughput解析。

還能將網絡上的所有結點溝通的狀態以圖形的方式完全顯示出來。它的顯示方式讓管理者能非常容易的了解網絡目前的狀況。

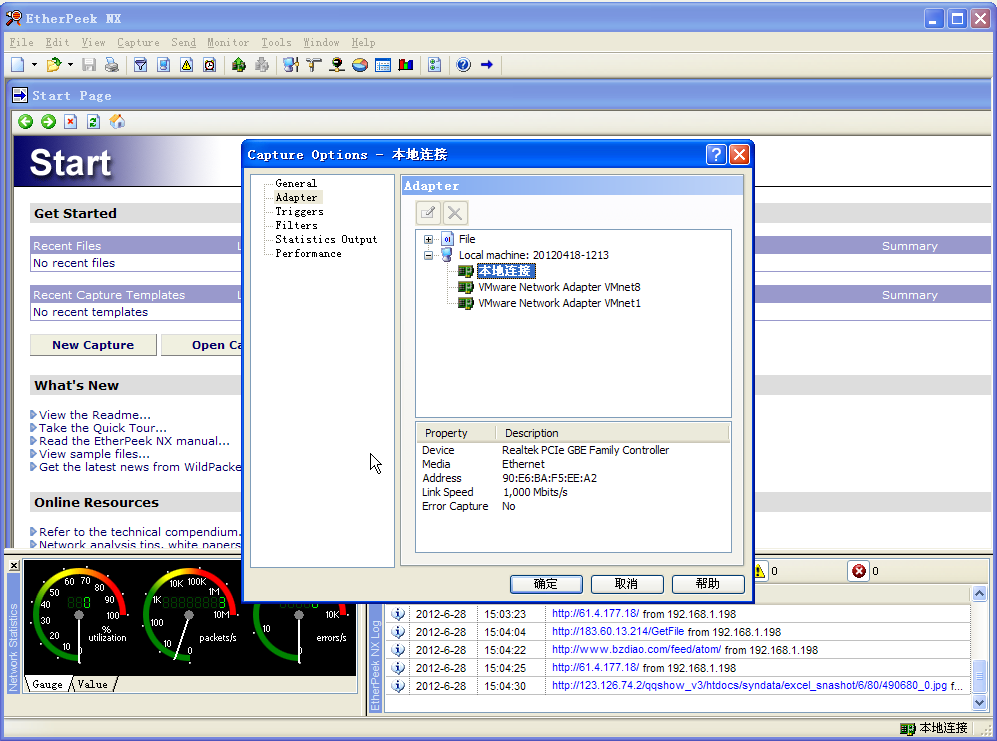

EtherPeek NX能接收局域網中的所有數據,并能對數據進行分析,那么我們可以利用它來進行網絡上數據的分析和偵察,找出網絡中非法數據,并對它作出有效的控制。下面就以網絡工具軟件NetRobocop(網絡執法官)為例來用EtherPeek NX對它的數據包進行分析。

NetRobocop這個軟件用于管理局域網,它可以獲取每個IP地址和MAC地址的對應表,也能反映網絡用戶的連接狀況,可以限定各機器(包括計算機和指定了IP的網絡設備)所用的IP、上網時段,以及阻止未經登記的計算機與網絡連接,記錄與網絡連接的各機器的上網時間。但是它一旦被人非法使用就會造成網絡的混亂,而且NetRobocop這個工具軟件也沒有公布它的原理,用EtherPeek NX對它數據包的分析也能了解一下這個軟件的原理。

以下使用了局域網中三臺計算機,分別是:

計算機A IP地址192.168.11.1 MAC地址 00-e0-4c-3c-0f-14

計算機B IP地址192.168.11.2 MAC地址 00-e0-4c-02-88-24

計算機C IP地址192.168.11.3 MAC地址 00-e0-4c-3c-05-20

其中在計算機C上安裝了NetRobocop軟件和EtherPeek NX軟件。

在沒有運行NetRobocop的正常網絡情況下,我們查詢計算機A和B的ARP緩存表如下:

計算機A上 C:\WINDOWS\Desktop>arp -a

Interface: 192.168.11.1 on Interface 0x1000002

Internet Address Physical Address Type

192.168.11.2 00-e0-4c-3b-f0-46 dynamic

192.168.11.3 00-e0-4c-3c-05-20 dynamic

計算機B上 C:\WINDOWS\Desktop>arp -a

Interface: 192.168.11.2 on Interface 0x1000002

Internet Address Physical Address Type

192.168.11.1 00-e0-4c-3c-0f-14 dynamic

192.168.11.3 00-e0-4c-3c-05-20 dynamic

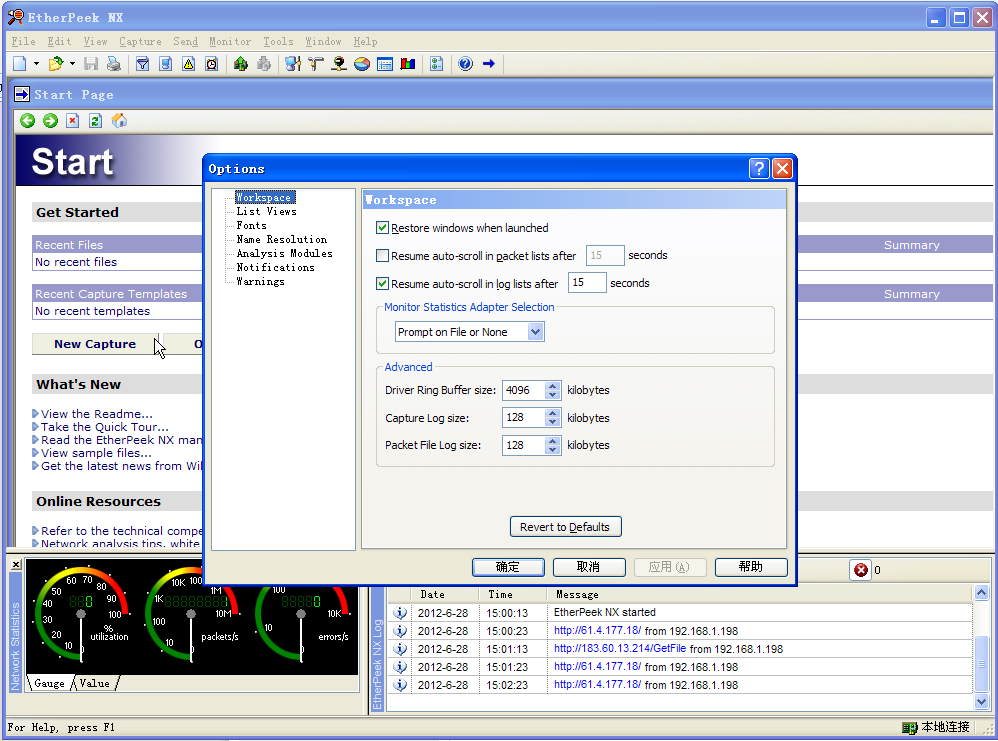

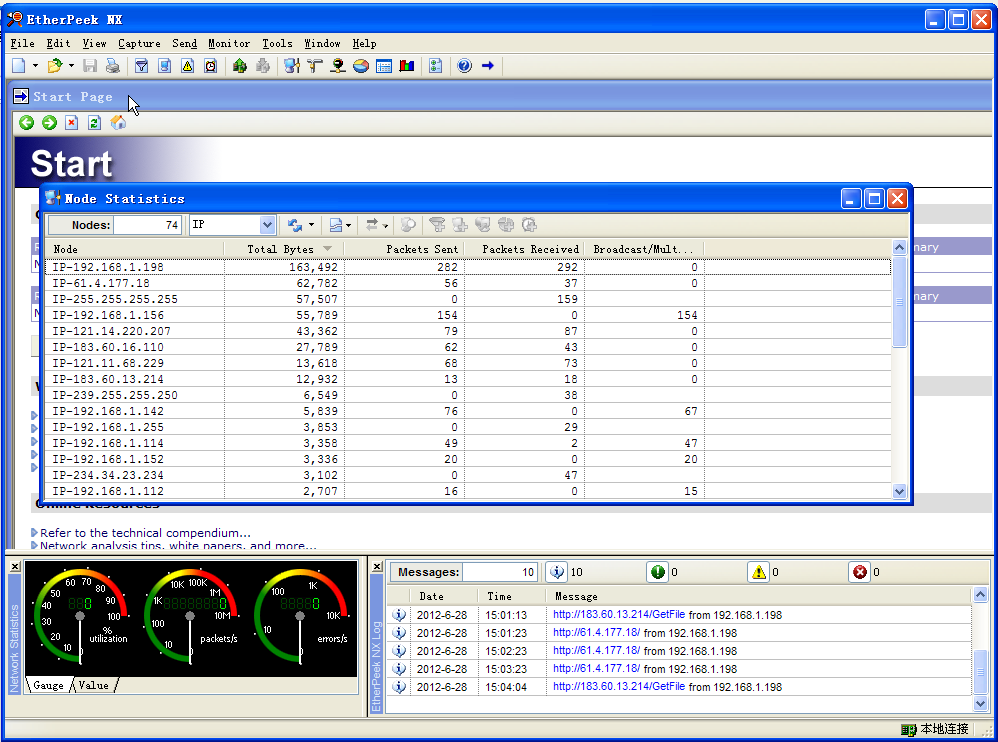

在運行了NetRobocop后,它會列出所有設定IP地址網段內連網的計算機,顯示了包括該計算機的IP地址、MAC地址、計算機名字、上線時間及網卡型號等信息。在沒有對其他用戶限制權限時,通過EtherPeek NX的Capture功能獲取數據進行分析可以看到,NetRobocop是通過不停的向網絡上發送某個網段內的所有IP地址的ARP請求數據,詢問對方計算機的MAC地址,每臺計算機在收到這個ARP請求數據后就返回一個ARP響應數據,返回給發送方自己的MAC地址,對這個正常的ARP響應數據分析顯示它的信息如下(計算機B發送給計算機C的ARP響應):

Flags: 0x00

Status: 0x00

Packet Length:64 / 數據包長度

Timestamp: 11:04:07.168000 09/25/2003

Ethernet Header

Destination: 00:E0:4C:3C:05:20 / 目標MAC地址

Source: 00:E0:4C:3B:F0:46 / 源MAC地址

Protocol Type: 0x0806 IP ARP / 協議類型

ARP - Address Resolution Protocol

Hardware: 1 Ethernet (10Mb)

Protocol: 0x0800 IP

Hardware Address Length:6

Protocol Address Length:4

Operation: 2 ARP Response / ARP響應

Sender Hardware Address:00:E0:4C:3B:F0:46 / 發送方MAC地址

Sender Internet Address:192.168.11.2 / 發送方IP地址

Target Hardware Address:00:E0:4C:3C:05:20 / 接收方MAC地址

Target Internet Address:192.168.11.3 / 接收方IP地址

Extra bytes

Number of bytes:

................ 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

.. 00 00 / 填充數據

FCS - Frame Check Sequence

FCS (Calculated): 0xDEC47B2A / 校驗和

這時候的網絡充滿了ARP請求數據和ARP響應數據,這些數據占用了很大的網絡帶寬,降低了網絡的流量和利用率,不管你是通過Capture獲取數據的方式來分析或者利用EtherPeek NX的協議類型數據分析或者流量分析都可以看出。

- PC官方版

- 安卓官方手機版

- IOS官方手機版

鮮牛網游加速器4.6.6.2 電腦版

鮮牛網游加速器4.6.6.2 電腦版

cFosSpeed破解版12.50.2525 中文免費版

cFosSpeed破解版12.50.2525 中文免費版

奇游電競加速器6.4.3 官方最新版

奇游電競加速器6.4.3 官方最新版

網易UU網游加速器(可免費加速steam)4.45.0 官方最新版

網易UU網游加速器(可免費加速steam)4.45.0 官方最新版

besttrace電腦版3.9.1.0 官方版

besttrace電腦版3.9.1.0 官方版

谷歌訪問助手(Google Helper插件)2.6.2 官方版

谷歌訪問助手(Google Helper插件)2.6.2 官方版

speedtest網絡測速軟件1.8.156.1 單文件版

speedtest網絡測速軟件1.8.156.1 單文件版

systemview通信系統仿真軟件5.0 免費版

systemview通信系統仿真軟件5.0 免費版

Windows U-Finder2.1.4 廠商免費版

Windows U-Finder2.1.4 廠商免費版

水星MWU300T WPS安裝程序1.0 官方安裝版

水星MWU300T WPS安裝程序1.0 官方安裝版

綠聯HDMI矩陣 RS232上位機軟件1.10.01 綠色官方版

綠聯HDMI矩陣 RS232上位機軟件1.10.01 綠色官方版

綠聯云智能云存儲pc版2.4.0.1915 一鍵安裝版

綠聯云智能云存儲pc版2.4.0.1915 一鍵安裝版

cFosSpeed網絡流量優化軟件12.00.2512 免序列號去試用限制版

cFosSpeed網絡流量優化軟件12.00.2512 免序列號去試用限制版

IP監測微信提醒工具(IPMonitor)2.0 免費版

IP監測微信提醒工具(IPMonitor)2.0 免費版

新華三模擬器HCL2.1.2 最新版

新華三模擬器HCL2.1.2 最新版

佛山職業技術學院校園網登錄軟件0.2 破解版

佛山職業技術學院校園網登錄軟件0.2 破解版

局域網ip自動分配工具(運維/技術人員IP配置工具)1.1 單文件免費版

局域網ip自動分配工具(運維/技術人員IP配置工具)1.1 單文件免費版

聯想網課助手2.1.2 中文免費版

聯想網課助手2.1.2 中文免費版

Exchang恢復軟件(Shoviv Exchange Recovery Manager)19.11 英文特別版

Exchang恢復軟件(Shoviv Exchange Recovery Manager)19.11 英文特別版

Win10熱點開機自啟工具1.0 中文免費版

Win10熱點開機自啟工具1.0 中文免費版

HS8145C5獲取超級密碼工具集合3 in 1 中文免費版

HS8145C5獲取超級密碼工具集合3 in 1 中文免費版

騰訊微云pc版5.2.1282 官方最新版

騰訊微云pc版5.2.1282 官方最新版

愛站工具包(愛站seo工具包)1.11.25.0 最新破解版

愛站工具包(愛站seo工具包)1.11.25.0 最新破解版

電信寬帶上網助手9.5.2101.1318 官方版

電信寬帶上網助手9.5.2101.1318 官方版

獵豹免費wifi電腦版5.1 校園版

獵豹免費wifi電腦版5.1 校園版

聯想滑塊驗證助手1.1 單文件免費版

聯想滑塊驗證助手1.1 單文件免費版

指定硬件廠商MAC地址生成工具1.0 中文免費版

指定硬件廠商MAC地址生成工具1.0 中文免費版

ER系列路由器ISP數據庫文件1.6版本

ER系列路由器ISP數據庫文件1.6版本

TP-LINK Web網管交換機客戶端應用程序1.0.3 官網免費版

TP-LINK Web網管交換機客戶端應用程序1.0.3 官網免費版

華為配置加解密工具1.0 簡體中文版

華為配置加解密工具1.0 簡體中文版

全新 NETGEAR 網件精靈2.4.62 官方中文版

全新 NETGEAR 網件精靈2.4.62 官方中文版

360隨身wifi軟件pc端

360隨身wifi軟件pc端

快牙電腦版2.8.0.0 官方最新版

快牙電腦版2.8.0.0 官方最新版

愛微幫媒體版客戶端2.16 官方最新版

愛微幫媒體版客戶端2.16 官方最新版

蒲公英WiFi電腦端2.0.3官方版

蒲公英WiFi電腦端2.0.3官方版

WiFi共享大師3.0.0.6 官方最新版

WiFi共享大師3.0.0.6 官方最新版

360三代搶票神器(360搶票王軟件)8.1.1.156官方正式版【2017】

360三代搶票神器(360搶票王軟件)8.1.1.156官方正式版【2017】

青青草原WiFi電腦版5.2 免費版

青青草原WiFi電腦版5.2 免費版

TFTP全自動智能路由刷固件軟件1.688 官網最

TFTP全自動智能路由刷固件軟件1.688 官網最 IP管理專家(局域網管理工具)V4.0 簡體中文版

IP管理專家(局域網管理工具)V4.0 簡體中文版 內網地址檢測工具(局域網地址檢測器)1.6 中

內網地址檢測工具(局域網地址檢測器)1.6 中 淘寶圖片抓取工具1.1 綠色免費版 【2015】

淘寶圖片抓取工具1.1 綠色免費版 【2015】 種子搜索神器(p2psearcher)7.0.8 綠色免安

種子搜索神器(p2psearcher)7.0.8 綠色免安 HCE300系列磁卡寫卡軟件2.3 中文免費版

HCE300系列磁卡寫卡軟件2.3 中文免費版 萬能搜索器(能搜索百度屏蔽的資源)中文綠色

萬能搜索器(能搜索百度屏蔽的資源)中文綠色 伽卡他卡學生端終結者1.0 綠色版

伽卡他卡學生端終結者1.0 綠色版 華為ONT維修使能工具2.0 簡體中文免費版

華為ONT維修使能工具2.0 簡體中文免費版