360方面稱,根據以往經驗,每當360為了用戶利益而與其它廠商發生沖突的時候,總部設在俄羅斯的卡巴斯基公司總會不失時機地在背后發表攻擊360的言論,譬如發表“回頭是岸”公開信,又譬如發表所謂免費殺毒的“N宗罪”。這一次也不例外。

360強調,這篇名為《360欺騙4億網民 胡亂解讀“超級工廠”病毒》的文章,為了掩蓋卡巴斯基對Stuxnet超級工廠病毒防護不力、反應遲鈍的真相,故意歪曲事實,對360進行大肆攻擊。鑒于卡巴斯基的聲明與事實嚴重不符、并使用了侮辱性的語言,360公司決定正式起訴卡巴斯基(中國)。

對卡巴斯基的文章,360公司回應如下:

一、360安全衛士在7月17日就能防御和查殺Stuxnet病毒,7月21日首家發布應急補丁,比微軟官方補丁早兩周

卡巴斯基聲稱“360依靠的是幫助用戶打微軟補丁防御‘超級工廠’,這就意味著在微軟發布補丁之前,360是沒法防御‘超級工廠’的。”

事實的真相是,Stuxnet超級工廠病毒最早由賽門鐵克在7月15日截獲。7月17日,360安全中心在國內率先發現Stuxnet病毒樣本,當時命名為“假面”。當天,360木馬防火墻就通過升級迅速攔截了該病毒。7月21日,360安全衛士率先針對Stuxnet攻擊的“快捷方式自動執行”漏洞發布應急補丁,徹底堵死了Stuxnet病毒針對“快捷方式自動執行”漏洞的攻擊,比微軟官方8月3日修復漏洞(MS10-046)的日期早兩周!

同時,360依賴自身強大的木馬防火墻(主動防御技術),即使用戶在不打微軟補丁修復漏洞的前提下,360安全衛士和360殺毒都可以完全攔截Stuxnet病毒,包括該病毒帶有Realtek和JMicron數字證書的版本。

二、為什么卡巴斯基在抵抗Stuxnet超級工廠病毒時姍姍來遲

在Stuxnet病毒剛剛出現的7月,卡巴斯基并沒有對Stuxnet做出任何反應。原因在于,Stuxnet采用了“父進程注入”的攻擊方式,直接把病毒代碼注入到卡巴斯基所有版本的進程中,能夠輕松繞開或破壞卡巴斯基的防護。而這類攻擊方式在國內木馬病毒中非常普遍,例如2009年感染量上百萬的“刺陵”木馬家族,而360安全衛士早已能夠完美防御“父進程注入”攻擊。

{NewPage=[卡巴]}

10月13日下午消息,針對上午卡巴斯基指責360非專業安全公司,并發表名為《360欺騙4億網民 胡亂解讀“超級工廠”病毒》的文章,360快速給出回應稱,鑒于卡巴斯基的聲明與事實嚴重不符、并使用了侮辱性的語言,360公司決定正式起訴卡巴斯基(中國)。

360方面稱,根據以往經驗,每當360為了用戶利益而與其它廠商發生沖突的時候,總部設在俄羅斯的卡巴斯基公司總會不失時機地在背后發表攻擊360的言論,譬如發表“回頭是岸”公開信,又譬如發表所謂免費殺毒的“N宗罪”。這一次也不例外。

360強調,這篇名為《360欺騙4億網民 胡亂解讀“超級工廠”病毒》的文章,為了掩蓋卡巴斯基對Stuxnet超級工廠病毒防護不力、反應遲鈍的真相,故意歪曲事實,對360進行大肆攻擊。鑒于卡巴斯基的聲明與事實嚴重不符、并使用了侮辱性的語言,360公司決定正式起訴卡巴斯基(中國)。

對卡巴斯基的文章,360公司回應如下:

一、360安全衛士在7月17日就能防御和查殺Stuxnet病毒,7月21日首家發布應急補丁,比微軟官方補丁早兩周

卡巴斯基聲稱“360依靠的是幫助用戶打微軟補丁防御‘超級工廠’,這就意味著在微軟發布補丁之前,360是沒法防御‘超級工廠’的。”

事實的真相是,Stuxnet超級工廠病毒最早由賽門鐵克在7月15日截獲。7月17日,360安全中心在國內率先發現Stuxnet病毒樣本,當時命名為“假面”。當天,360木馬防火墻就通過升級迅速攔截了該病毒。7月21日,360安全衛士率先針對Stuxnet攻擊的“快捷方式自動執行”漏洞發布應急補丁,徹底堵死了Stuxnet病毒針對“快捷方式自動執行”漏洞的攻擊,比微軟官方8月3日修復漏洞(MS10-046)的日期早兩周!

同時,360依賴自身強大的木馬防火墻(主動防御技術),即使用戶在不打微軟補丁修復漏洞的前提下,360安全衛士和360殺毒都可以完全攔截Stuxnet病毒,包括該病毒帶有Realtek和JMicron數字證書的版本。

二、為什么卡巴斯基在抵抗Stuxnet超級工廠病毒時姍姍來遲

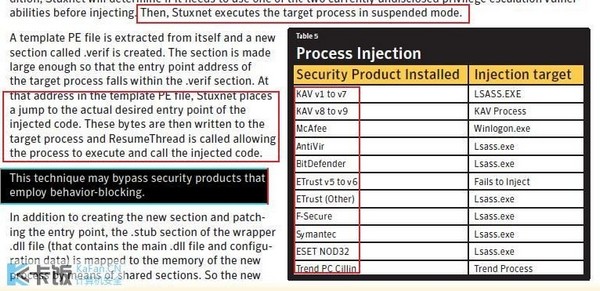

在Stuxnet病毒剛剛出現的7月,卡巴斯基并沒有對Stuxnet做出任何反應。原因在于,Stuxnet采用了“父進程注入”的攻擊方式,直接把病毒代碼注入到卡巴斯基所有版本的進程中,能夠輕松繞開或破壞卡巴斯基的防護。而這類攻擊方式在國內木馬病毒中非常普遍,例如2009年感染量上百萬的“刺陵”木馬家族,而360安全衛士早已能夠完美防御“父進程注入”攻擊。

圖:Stuxnet用“父進程注入”攻擊破壞的殺毒軟件列表,其中第1、2位即為卡巴斯基

相比之下,卡巴斯基對中國木馬病毒缺乏本地化的應對機制。當Stuxnet這種全球性病毒采用了在中國很常見的病毒技術時,卡巴斯基反而無法抵抗。直到病毒曝光3個月后,卡巴斯基才突然向360發難,歪曲說“360沒法抵御Stuxnet,而卡巴斯基能夠防御‘零日漏洞攻擊’”,對于這種顛倒黑白的言論,我們深表詫異。

三、Stuxnet沒有在中國爆發的真實原因

在Stuxnet超級工廠病毒的傳播過程中,最主要的傳播途徑是攻擊“快捷方式自動執行漏洞”(MS10-046),此外還有Windows Server服務的遠程溢出漏洞(MS08-067)以及打印后臺程序服務中的遠程代碼執行漏洞(MS10-061)。在入侵目標電腦系統后,Stuxnet會再利用Windows操作系統的兩個本地權限提升漏洞來獲得系統控制權。

從Stuxnet病毒出現在國內第一時間算起,360安全衛士當天升級了木馬防火墻,就能夠攔截Stuxnet病毒。隨后,360又發布了徹底免疫“快捷方式自動執行漏洞”的應急補丁,短短2周內,即為用戶攔截了超過30萬次相應的漏洞攻擊,阻止了漏洞危害在國內的擴散。由此可見,國內早有大批木馬病毒采用Stuxnet的漏洞攻擊技術,正因為有360的存在,在微軟發布補丁前及時防御病毒,在微軟發布補丁后徹底修復漏洞,為阻止國內出現Stuxnet病毒疫情做出了貢獻。而卡巴斯基所謂“中國躲過Stuxnet是因為該病毒不針對中國”的說法,是完全不正確的。

反觀自命專業的卡巴斯基,被Stuxnet使用簡單的“父進程注入”技術破壞后,一直沒有修復自身存在的缺陷。目前國內外已經有大量木馬借用Stuxnet的技術攻擊卡巴斯基,使所有卡巴斯基的用戶面臨安全威脅,在此,我們鄭重建議卡巴斯基正視自身的問題,解決用戶的實際需要。

四、360多次率先發現并為高危零日漏洞提供解決方案

誠然,Stuxnet超級工廠病毒首先出現在國外,其利用的快捷方式自動執行漏洞(MS10-046)、打印后臺程序服務中的遠程代碼執行漏洞(MS10-061)都并非360安全中心首家發現。但是在過去3年間,360安全中心已經多次在全球率先發現高危漏洞攻擊,包括IE XML漏洞、微軟Directshow視頻開發包漏洞、Office網頁組件漏洞等。

由于360安全衛士覆蓋中國近80%個人電腦,當這些漏洞攻擊出現在中國互聯網上時,無一例外由360率先截獲,并因此成為國內唯一受到微軟公開致謝的個人電腦安全廠商。而根據艾瑞統計的數據,卡巴斯基的市場覆蓋率只有3.35%,所截獲的攻擊數量遠遠比不上360。

另外,在安全專業論壇“卡飯”上,經過連續一個月的測試,360木馬防火墻已經對測試樣本的攔截率達到平均99.74%,而卡巴斯基對同樣樣本的攔截率僅為82.86%。這說明,360木馬防火墻的防御能力已經遠超卡巴斯基。

我們希望卡巴斯基方面能夠尊重事實,而不是用片面的說辭攻擊同行。畢竟,一款軟件好不好用,有沒有真正保護用戶的安全,用戶說了算,360用戶量的迅猛上升和卡巴斯基的直線下跌已經說明了一切。

喜歡

喜歡  頂

頂 難過

難過 囧

囧 圍觀

圍觀 無聊

無聊

王者榮耀賬號惡

王者榮耀賬號惡 MARVEL Strike

MARVEL Strike  2017年10月手游

2017年10月手游 比官居一品好玩

比官居一品好玩